รายงานความปลอดภัย Blockchain ครึ่งปีแรกของปี 2018 บอกคุณถึงสาเหตุสามประการของปัญหาด้านความปลอดภั

หมายเหตุบรรณาธิการ: บทความนี้มาจากหมายเหตุบรรณาธิการ: บทความนี้มาจากห้องปฏิบัติการร่วมด้านความปลอดภัยของ Tencent

(ID: txaqlhsys) ผู้แต่ง: Tencent Security Joint Laboratory ทำซ้ำโดยได้รับอนุญาต

ในช่วงครึ่งแรกของปี 2018 ข้อมูลอุตสาหกรรมทุกประเภทเกี่ยวกับบล็อกเชน การลงทุนและการจัดหาเงินทุน ผู้ประกอบการ เทคโนโลยี และการสำรวจแอปพลิเคชันต่าง ๆ กระจายตัว กลายเป็นการแสวงหาร่วมกันของผู้ประกอบการและเงินทุน อย่างไรก็ตาม ด้วยการพัฒนาอย่างต่อเนื่องของเทคโนโลยีบล็อกเชน ปัญหาด้านความปลอดภัยในฟิลด์บล็อกเชนเองก็ค่อยๆ เด่นชัดขึ้น และปัญหาที่เกี่ยวข้องก็ยังคงเกิดขึ้นต่อไป

เหตุการณ์ด้านความปลอดภัยของบล็อกเชนเกิดขึ้นบ่อยครั้ง และไม่ใช่เรื่องแปลกสำหรับคดีที่เกี่ยวข้องกับคดีที่มีมูลค่ามากกว่า 100 ล้านหยวน

การโจรกรรม แรนซัมแวร์ และการขุด ม้าโทรจันได้พัฒนาเป็นภัยคุกคามความปลอดภัยหลักสามประการต่อสกุลเงินดิจิทัล

จำนวนเงินที่สูญเสียไปกับเหตุการณ์ด้านความปลอดภัยบนบล็อกเชนทั่วโลกยังคงเพิ่มขึ้นอย่างต่อเนื่อง...

เมื่อวันที่ 2 สิงหาคม Tencent Security และ Zhichuang ได้เปิดตัว "รายงานความปลอดภัย Blockchain สำหรับครึ่งแรกของปี 2018" ซึ่งรวมข้อมูลขนาดใหญ่ที่จัดทำโดย Zhichuang, Tencent Security Joint Laboratory, Tencent Cloud, Tencent Computer Manager ฯลฯ เพื่อเปิดเผยความลับของ บล็อกเชน สาเหตุสามประการของปัญหาด้านความปลอดภัยและนำเสนอแนวคิดเกี่ยวกับวิธีป้องกันความเสี่ยงด้านความปลอดภัยของบล็อกเชนและสร้างระบบนิเวศความปลอดภัยเครือข่าย

สามสาเหตุหลักของความปลอดภัย Blockchain

ปัญหาด้านความปลอดภัยที่เกิดจากสกุลเงินดิจิทัลที่เข้ารหัสด้วยบล็อกเชนนั้นมาจากสามด้าน ได้แก่ ความปลอดภัยของกลไกของบล็อกเชน ความปลอดภัยของระบบนิเวศ และความปลอดภัยของผู้ใช้

การโจมตีตามทฤษฎี 51% ได้กลายเป็นความจริง และเหตุการณ์ด้านความปลอดภัยของสัญญาอัจฉริยะ การโจมตีธุรกรรมที่เปลี่ยนแปลงไม่ได้ การโจมตีธุรกรรมสแปม ฯลฯ กำลังทวีความรุนแรงมากขึ้น การแลกเปลี่ยน กลุ่มการขุด และเว็บไซต์เผชิญกับความเสี่ยงด้านความปลอดภัยตามปกติ เช่น การถูกขโมยและถูกขุด ; บัญชีและกระเป๋าเงินส่วนตัวที่จัดการถูกขโมย ฯลฯ ซึ่งจำเป็นต้องได้รับการแก้ไขอย่างเร่งด่วน

ภัยคุกคามความปลอดภัยทางไซเบอร์สามประการที่อยู่เบื้องหลังสกุลเงินดิจิทัลบล็อคเชนที่ “ร้อนแรง”

①เหตุการณ์การกรรโชกเงินสกุลดิจิทัลเกิดขึ้นบ่อยครั้ง และโครงสร้างพื้นฐานกลายเป็นเป้าหมายหลักของการโจมตีด้วยแรนซัมแวร์

ไวรัสแรนซัมแวร์เป็นหนึ่งในไวรัสที่ร้ายแรงที่สุดที่ทำอันตรายต่ออินเทอร์เน็ตในช่วงครึ่งแรกของปี 2018 ไวรัสแรนซัมแวร์เข้ารหัสระบบคอมพิวเตอร์ของเหยื่อและกำหนดให้เหยื่อโอนเงินไปยังกระเป๋าเงิน Bitcoin ที่กำหนด ทุกอุตสาหกรรม

②การขุดโทรจัน "เกิดขึ้นอย่างกะทันหัน" และกลายเป็น "กังหันอากาศ" ของมูลค่าของวงกลมสกุลเงิน

เนื่องจากผู้ควบคุมไวรัสขุดสามารถขายสกุลเงินเสมือนดิจิทัลที่ขุดได้โดยตรงเพื่อผลกำไร อิทธิพลของไวรัสขุดจึงสูงเป็นประวัติการณ์ กลายเป็นไวรัสเครือข่ายที่แพร่กระจายอย่างกว้างขวางที่สุดในปี 2018 และความนิยมของการขุดมักจะแปรผันโดยตรงกับราคา ของสกุลเงิน

เป็นที่น่าสังเกตว่าวิธีการขุดแบบดั้งเดิม เช่น Bitcoin โดยทั่วไปจะใช้การขุดด้วยกราฟิกการ์ด GPU ซึ่งยากสำหรับแฮ็กเกอร์ที่จะใช้ และสถานการณ์อื่นๆ จะถูกเข้ารหัสเพื่อการขู่กรรโชก นับตั้งแต่การเกิดขึ้นของสกุลเงินใหม่ๆ เช่น Monero ที่ใช้อัลกอริทึม CryptoNight , วิธีการขุดได้เปลี่ยนไป, ไม่ต้องพึ่งพาการขุด GPU อีกต่อไป, และการขุด CPU ก็เป็นไปได้เช่นกัน ดังนั้นหลังจากแฮ็กพีซีส่วนบุคคลและโฮสต์คลาวด์แล้ว แฮ็กเกอร์จะเลือกใช้ทรัพยากร CPU ของเครื่องสำหรับการขุดเพื่อรับผลประโยชน์โดยตรง

ตามสถิติของ Tencent Security Cloud Ding Lab เครื่องที่มีช่องโหว่ด้านความปลอดภัยทั่วไปเช่น Eternal Blue ได้กลายเป็นเป้าหมายหลักของการบุกรุก โดยปกติแล้ว แฮ็กเกอร์จะทำการขุดที่เป็นอันตรายโดยการสแกนหาปัญหาด้านความปลอดภัยทั่วไปเป็นชุดและบุกรุกและฝังโปรแกรมการขุด ปรากฏการณ์ของเครื่องจักรที่ถูกบุกรุกและขุดในองค์กรแบบดั้งเดิมหน่วยงานรัฐบาลและอุตสาหกรรมอื่น ๆ นั้นชัดเจนเป็นพิเศษ เหตุผลหลักคือเนื่องจากขาดความตระหนักด้านความปลอดภัยของเจ้าหน้าที่บำรุงรักษาบางคนในโฮสต์คลาวด์ของอุตสาหกรรมเหล่านี้ จึงมีแนวโน้มที่จะ อุดช่องโหว่ มีเครื่องขุดเหมืองระยะยาว โฮสต์บนคลาวด์ ที่มีปัญหาด้านความปลอดภัยเหล่านี้ยังเป็นบ่อเกิดของพฤติกรรมที่เป็นอันตราย เช่น การขุดบนคลาวด์

③โจรดิจิทัล "เสี่ยง" โจมตีการแลกเปลี่ยน ทำกำไรครึ่งปีประมาณ 700 ล้านดอลลาร์สหรัฐ

การโจรกรรมยังก่อให้เกิดความสูญเสียมากมายแก่ผู้ถือครองสกุลเงินดิจิตอล ในปัจจุบัน การโจรกรรมสกุลเงินดิจิตอลดิจิตอลโดยทั่วไปมีสี่ประเภท: การบุกรุกเข้าสู่การแลกเปลี่ยน, การบุกรุกเข้าสู่ผู้ใช้แต่ละราย, "การโจมตีสองครั้ง" และการโจมตีช่องโหว่ การโจมตีมีมูลค่าประมาณ 700 ล้านดอลลาร์ ในช่วงครึ่งแรกของปี 2561 เพียงปีเดียว

สารบัญhttps://slab.qq.com/news/authority/1754.html

สารบัญ

คำนำ

คำนำ

1. เหตุการณ์ด้านความปลอดภัยของบล็อกเชนเกิดขึ้นบ่อยครั้ง และคดีที่มีมูลค่ามากกว่า 100 ล้านไม่ใช่เรื่องแปลก

1. Digital cryptocurrency รองรับมูลค่าตลาด 600 พันล้านเหรียญสหรัฐ

2. อัตราการระบาดของเหตุการณ์ด้านความปลอดภัยของบล็อกเชนเพิ่มขึ้นทุกปี และมูลค่าคดีก็เพิ่มขึ้น

2. การจำแนกประเภทของภัยคุกคามด้านความปลอดภัยของบล็อกเชน

1. เรียกใช้ปัญหาด้านความปลอดภัยที่สำคัญสามประการของสกุลเงินการเข้ารหัสดิจิทัลของ blockchain

2. คำอธิบายโดยละเอียดเกี่ยวกับเหตุการณ์ความปลอดภัยของสกุลเงินเข้ารหัสดิจิทัล blockchain

2.1 เหตุการณ์ด้านความปลอดภัยเนื่องจากกลไกของ Bitcoin

2.2 เหตุการณ์ด้านความปลอดภัยที่เกิดจากระบบนิเวศของบล็อกเชน

2.3 ความเสี่ยงที่ผู้ใช้บล็อคเชนต้องเผชิญ

3. ภัยคุกคามความปลอดภัยเครือข่ายหลักสามประการที่อยู่เบื้องหลัง "ความร้อนแรง" ของสกุลเงินดิจิทัลบล็อคเชน

1. เหตุการณ์กรรโชกเงินดิจิทัลเกิดขึ้นบ่อยครั้ง และโครงสร้างพื้นฐานกลายเป็นเป้าหมายหลักของการโจมตีด้วยแรนซัมแวร์

1.1 ลักษณะของการโจมตีแรนซัมแวร์ในช่วงครึ่งปีแรกและแรนซัมแวร์ 3 ตระกูลหลัก

1.2 แนวโน้มการแพร่กระจายของแรนซัมแวร์ในช่วงครึ่งปีหลัง

2. การขุดม้าโทรจัน "โผล่ออกมาทันที" และมูลค่าของวงกลมสกุลเงินคือ "กังหันลม"

2.1 การวิเคราะห์และลักษณะการแพร่กระจายของการขุดตัวอย่างม้าโทรจันในช่วงครึ่งแรกของปี

2.2 แนวโน้มการแพร่กระจายของการขุดโทรจันในช่วงครึ่งหลังของปี

3. โจรดิจิทัล “เสี่ยง” บุกตลาด ทำกำไรครึ่งปีประมาณ 700 ล้านเหรียญสหรัฐ

3.1 แพลตฟอร์มการซื้อขาย cryptocurrency ดิจิทัลถูกโจมตี

3.2 บัญชีส่วนบุคคลถูกแฮ็ก

3.3 "โจมตีการใช้จ่ายสองเท่า"

4. คำแนะนำด้านความปลอดภัย

คำนำ

คำนำ

ปี 2018 ได้รับการยอมรับว่าเป็นปีที่ยิ่งใหญ่สำหรับบล็อกเชน การพูดคุยที่เกี่ยวข้องกับบล็อกเชนไม่เพียงแต่มีอยู่ในร้านกาแฟของผู้ประกอบการในจงกวนชุนเท่านั้น แต่ยังมีอยู่ตามท้องถนน รถไฟใต้ดิน รถประจำทาง Weibo และ WeChat เกือบทุกที่ อย่างไรก็ตาม ด้วยการพัฒนาอย่างต่อเนื่องของเทคโนโลยีบล็อกเชน ปัญหาด้านความปลอดภัยในสาขาบล็อกเชนจึงค่อย ๆ เด่นชัดขึ้น และปัญหาด้านความปลอดภัยทางสังคม เช่น การฉ้อโกงและแผนพีระมิดที่เกี่ยวข้องกับบล็อกเชนก็มีความโดดเด่นมากขึ้นเรื่อยๆ

เนื่องจากมูลค่าทางเศรษฐกิจของ blockchain เพิ่มขึ้นเรื่อย ๆ อาชญากรจะถูกกระตุ้นให้ใช้วิธีการโจมตีต่าง ๆ เพื่อให้ได้ข้อมูลที่ละเอียดอ่อนมากขึ้น เช่น "การขโมย" "แบล็กเมล์" และ "การขุด" ภูมิทัศน์ด้านความปลอดภัยของ blockchain มีความซับซ้อนมากขึ้น ตามข้อมูลการสำรวจของบริษัทรักษาความปลอดภัยเครือข่าย Carbon Black ในช่วงครึ่งแรกของปี 2018 สกุลเงินดิจิทัลดิจิทัลมูลค่าประมาณ 1.1 พันล้านดอลลาร์สหรัฐถูกขโมย และจำนวนการสูญเสียเนื่องจากเหตุการณ์ด้านความปลอดภัยของบล็อกเชนทั่วโลกยังคงเพิ่มขึ้น

เพื่อสนับสนุนการพัฒนาที่ดีของอุตสาหกรรมบล็อกเชน ที่ "ฟอรัม China Blockchain Security Summit" ในวันที่ 21 มิถุนายน สมาคมตลาดเทคโนโลยีของจีน, Tencent Security, Zhichuangyu, China Blockchain Application Research Center และหน่วยคำแนะนำของรัฐบาลอื่น ๆ ความปลอดภัยของเครือข่ายมากกว่า สถาบันและหน่วยงาน 20 แห่ง รวมถึงองค์กร องค์กรที่เกี่ยวข้องกับบล็อกเชน และสื่อ ร่วมกันเปิดตัว "China Blockchain Security Alliance" ในนามของแผนปิรามิดปลอม การฉ้อโกง และกิจกรรมการรวบรวมเงินอื่นๆ

ความปลอดภัยของบล็อกเชนกำลังได้รับความสนใจมากขึ้นเรื่อยๆ นอกจาก "สกุลเงินทางอากาศ" ที่ผู้ใช้ส่วนใหญ่กังวลเป็นพิเศษแล้ว Tencent Security Joint Laboratory ยังให้ความสำคัญกับความเสี่ยงด้านความปลอดภัยรอบๆ บล็อกเชน และเราจะหลีกเลี่ยงการสูญเสียครั้งใหญ่ใน การเผชิญกับความเสี่ยง จากข้อมูลดังกล่าว Tencent Security Joint Laboratory และ Zhichuangyu ได้แยกแยะเหตุการณ์ด้านความปลอดภัยทั่วไปที่เกิดขึ้นรอบบล็อกเชนในช่วงครึ่งแรกของปี 2018 และให้มาตรการป้องกัน โดยหวังว่าจะช่วยให้ผู้ใช้หลีกเลี่ยง "สนามทุ่นระเบิด" ของบล็อกเชนได้มากที่สุด

1. เหตุการณ์ด้านความปลอดภัยของบล็อกเชนเกิดขึ้นบ่อยครั้ง และคดีที่มีมูลค่ามากกว่า 100 ล้านไม่ใช่เรื่องแปลก

1. Digital cryptocurrency รองรับมูลค่าตลาด 600 พันล้านเหรียญสหรัฐ

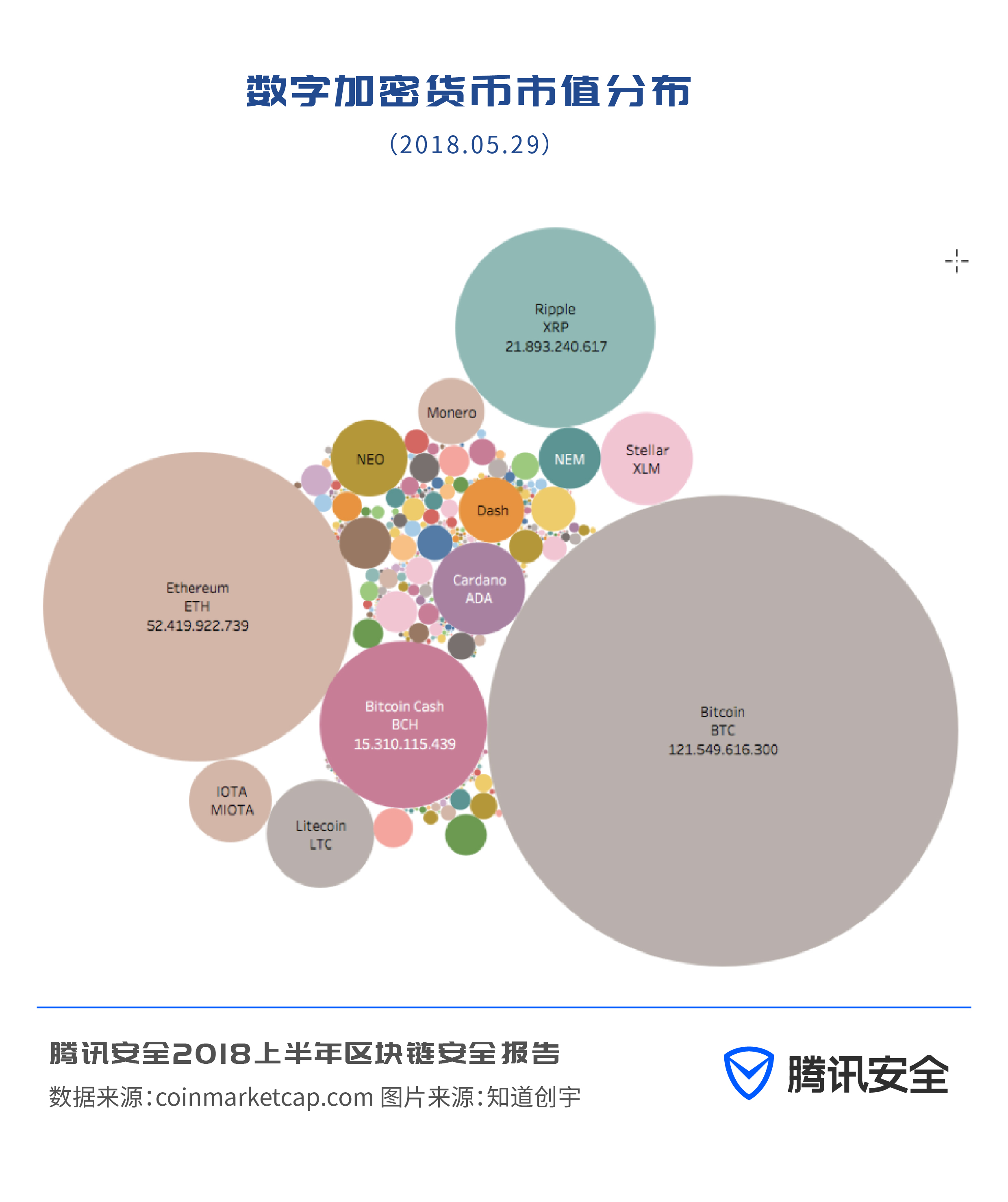

สกุลเงินเข้ารหัสดิจิทัลเป็นชุดสัญลักษณ์ที่คำนวณตามอัลกอริทึมทางคณิตศาสตร์บางอย่าง ผู้ศรัทธาเชื่อว่าชุดสัญลักษณ์นี้แสดงถึงค่าที่แน่นอนและสามารถใช้เป็นสกุลเงินได้ เนื่องจากมีอยู่ในคอมพิวเตอร์เท่านั้น ผู้คนจึงมักเรียกมันว่า "สกุลเงินดิจิทัลดิจิทัล"

แตกต่างจากสื่อกลางที่ออกโดยรัฐบาลและรับประกันโดยเครดิตของรัฐบาล มันถูกใช้เป็นสื่อกลางสำหรับการหมุนเวียนสินค้าและการแลกเปลี่ยนสกุลเงินที่ถูกกฎหมาย สกุลเงินที่เข้ารหัสดิจิทัลนั้นออกโดยบุคคลหรือองค์กรหนึ่ง ค้นหาสตริงของสัญลักษณ์ผ่านอัลกอริทึมบางอย่าง แล้วประกาศว่าเป็น "สกุลเงิน XX" สกุลเงินดิจิตอลดิจิทัลตัวแรกของโลกถูกค้นพบโดย Satoshi Nakamoto ชาวญี่ปุ่น และเขาเรียกมันว่า Bitcoin หลังจากที่ Bitcoin ประสบความสำเร็จในสถานะของสกุลเงินแข็งสำหรับการทำธุรกรรมในตลาดมืด มันก็ทำให้เกิดกระแสการออกสกุลเงินดิจิตอลดิจิตอล จนถึงขณะนี้ มีสกุลเงินดิจิตอลดิจิทัลมากกว่า 1,600 สกุลที่ปรากฏในโลก ซึ่งมากกว่า 8 เท่าของจำนวนประเทศทั้งหมดในโลก

ในบรรดาสกุลเงินเสมือนดิจิทัลมากกว่า 1,600 สกุล มี Air Coin จำนวนมากซึ่งถือว่าไร้ค่า อย่างไรก็ตาม สกุลเงินเสมือนดิจิทัลมากกว่า 1,600 สกุลเหล่านี้สนับสนุนมูลค่าตลาดที่สูงสุด 600 พันล้านดอลลาร์สหรัฐ สกุลเงินดิจิทัลที่เข้ารหัสสิบอันดับแรกคิดเป็น 90% ของตลาดทั้งหมด โดย Bitcoin และ Ethereum คิดเป็น 46.66% และ 20.12% ของมูลค่าตลาดทั้งหมดตามลำดับ

เกี่ยวกับ ICO

เมื่อบริษัทจดทะเบียนออกหุ้น บริษัทจำเป็นต้องส่งคำขอ IPO ไปยังตลาดหลักทรัพย์ เมื่อจำเป็นต้องจดทะเบียนและออกสกุลเงินดิจิทัลเสมือน บริษัทจะหาการแลกเปลี่ยนสกุลเงินดิจิทัลเสมือนเพื่อสมัคร ICO ซึ่งแตกต่างจากสถาบัน IPO สถาบัน ICO ไม่ได้จัดตั้งขึ้นโดยหน่วยงานรัฐบาลของประเทศต่างๆ ตามกฎหมาย และได้รับการรับรองจากความแข็งแกร่งทางการเงินและการเมืองที่แข็งแกร่ง องค์กร ICO เป็นองค์กรหรือพันธมิตรทั้งหมดที่เกิดขึ้นโดยธรรมชาติโดยประชาชนซึ่งคล้ายกับตลาดเสรี ประสิทธิภาพที่แท้จริงของสถาบัน ICO บางแห่งนั้นใกล้เคียงกับองค์กรฉ้อโกงข้ามชาติ เหรียญอากาศกำลังบินไปทั่วโลกและสถาบัน ICO ที่มีอยู่ทุกหนทุกแห่งได้มีส่วนร่วมอย่างมาก

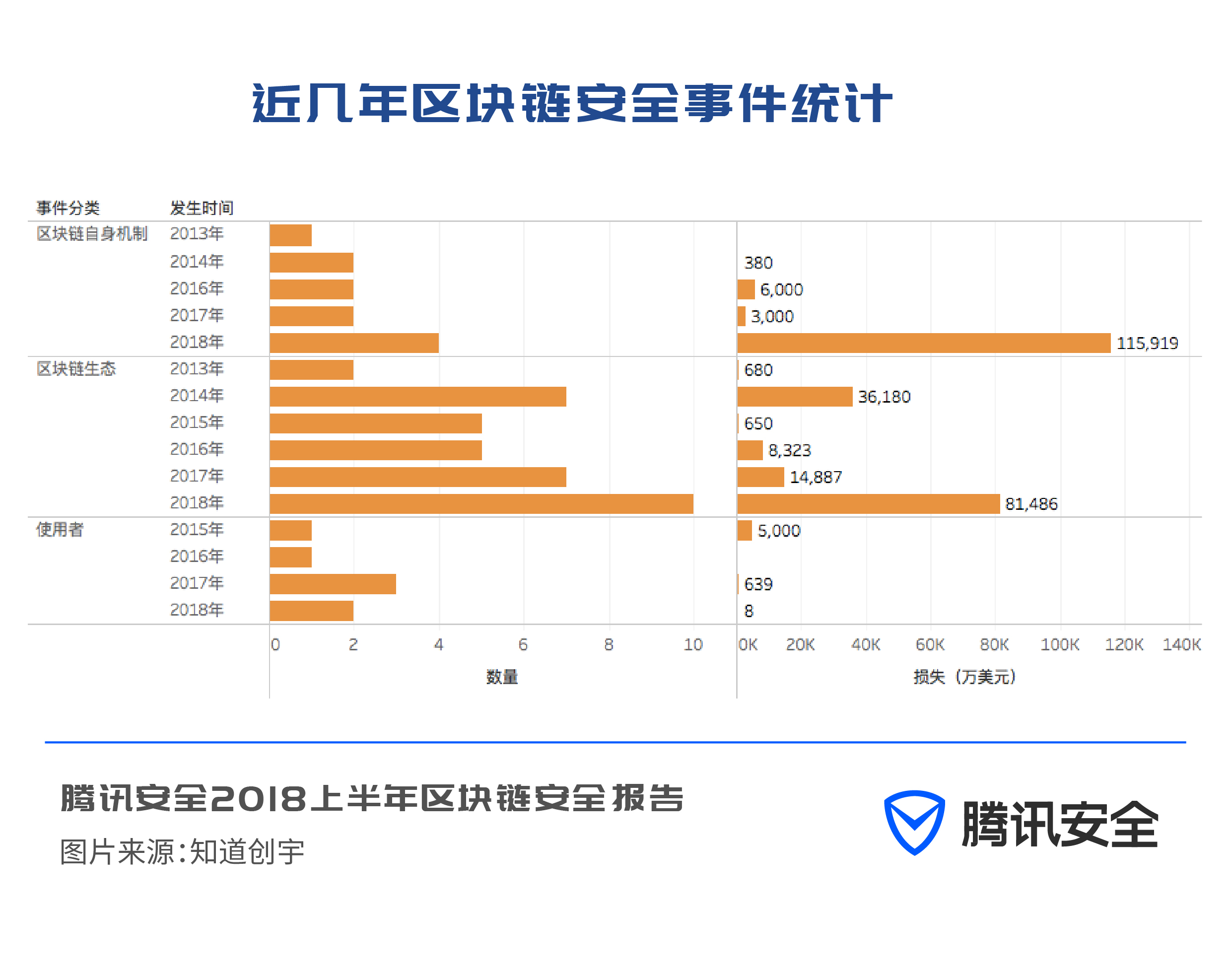

2. อัตราการระบาดของเหตุการณ์ด้านความปลอดภัยของบล็อกเชนเพิ่มขึ้นทุกปี และมูลค่าคดีก็เพิ่มขึ้น

เมื่อสกุลเงินดิจิทัลที่เข้ารหัสถือกำเนิดขึ้น การรักษาความปลอดภัยก็กลายเป็นจุดสนใจของผู้คน น่าเสียดายที่เหตุการณ์ด้านความปลอดภัยใหญ่ๆ เกิดขึ้นหลายครั้ง ยกตัวอย่างกรณีที่น่าประหลาดใจต่อไปนี้:

ในเดือนพฤศจิกายน 2013 Australian Broadcasting Corporation รายงานว่าเยาวชนท้องถิ่นอายุ 18 ปีอ้างว่าธนาคาร bitcoin ที่เขาดำเนินการถูกขโมยและทำหาย 4100 bitcoins;

ในเดือนมีนาคม 2014 การแลกเปลี่ยนสกุลเงินดิจิทัลของสหรัฐฯ Poloniex ถูกขโมย สูญเสีย 12.3% ของ Bitcoin

คดีขโมยเหรียญ Mt.gox ปี 2014 - 850,000 ชิ้น มูลค่า 1.2 หมื่นล้านดอลลาร์สหรัฐ

ในเดือนมกราคม 2558 Bitstamp แลกเปลี่ยนกรณีเงินที่ถูกขโมย - 19,000 bitcoins มูลค่า 5.1 ล้านดอลลาร์สหรัฐในขณะนั้น

ในเดือนกุมภาพันธ์ 2558 แฮ็กเกอร์ใช้ Biter เพื่อเติม hot wallet จาก cold wallet และขโมย bitcoins ทั้งหมดใน cold wallet ของแพลตฟอร์มการซื้อขาย Biter รวมเป็น 7170 bitcoin มูลค่า 100 ล้านดอลลาร์สหรัฐ

เมื่อวันที่ 1 มกราคม 2016 13,000 bitcoins มูลค่า 190 ล้านดอลลาร์ถูกขโมยจากแพลตฟอร์มการซื้อขาย Cryptsy

เมื่อวันที่ 1 สิงหาคม 2016 Bitfinex แพลตฟอร์มการซื้อขาย bitcoin ที่มีชื่อเสียงระดับโลกได้ขโมยเหรียญไปประมาณ 120,000 เหรียญ มูลค่า 1.8 พันล้านเหรียญสหรัฐ

เมื่อวันที่ 1 มีนาคม 2017 Bitcoin จำนวน 3,831 Bitcoin ถูกขโมยจาก Yapizon บริษัทแลกเปลี่ยน Bitcoin ของเกาหลีใต้ ซึ่งคิดเป็น 37% ของสินทรัพย์ทั้งหมดของแพลตฟอร์ม ซึ่งมีมูลค่า 57 ล้านเหรียญสหรัฐ

เมื่อวันที่ 1 มิถุนายน 2017 Bithumb แพลตฟอร์มการซื้อขายสินทรัพย์ดิจิทัลของเกาหลีใต้ถูกแฮ็ก และบัญชีที่เสียหายสูญเสียเงินหลายพันล้านวอน

เมื่อวันที่ 1 กรกฎาคม 2017 คดีขโมยเหรียญ BTC-e จำนวน 66,000 ชิ้น มูลค่า 990 ล้านดอลลาร์สหรัฐ

เมื่อวันที่ 22 พฤศจิกายน 2017 Tether ประกาศว่าถูกแฮ็กและ Bitcoins มูลค่า 31 ล้านดอลลาร์ถูกขโมยไป

เมื่อวันที่ 23 พฤศจิกายน 2017 30,000 bitcoins ถูกถอนออกทันทีบน Bitfinex

จากข้อมูลของ CNBC ซึ่งเป็นเว็บไซต์ทางการเงินของสหรัฐ ข้อมูลการสำรวจจากบริษัทรักษาความปลอดภัยเครือข่าย Carbon Black แสดงให้เห็นว่าในช่วงครึ่งแรกของปี 2018 สกุลเงินดิจิทัลดิจิทัลมีมูลค่าประมาณ 1.1 พันล้านดอลลาร์ถูกขโมย

2. การจำแนกประเภทของภัยคุกคามด้านความปลอดภัยของบล็อกเชน

1. เรียกใช้ปัญหาด้านความปลอดภัยที่สำคัญสามประการของสกุลเงินการเข้ารหัสดิจิทัลของ blockchain

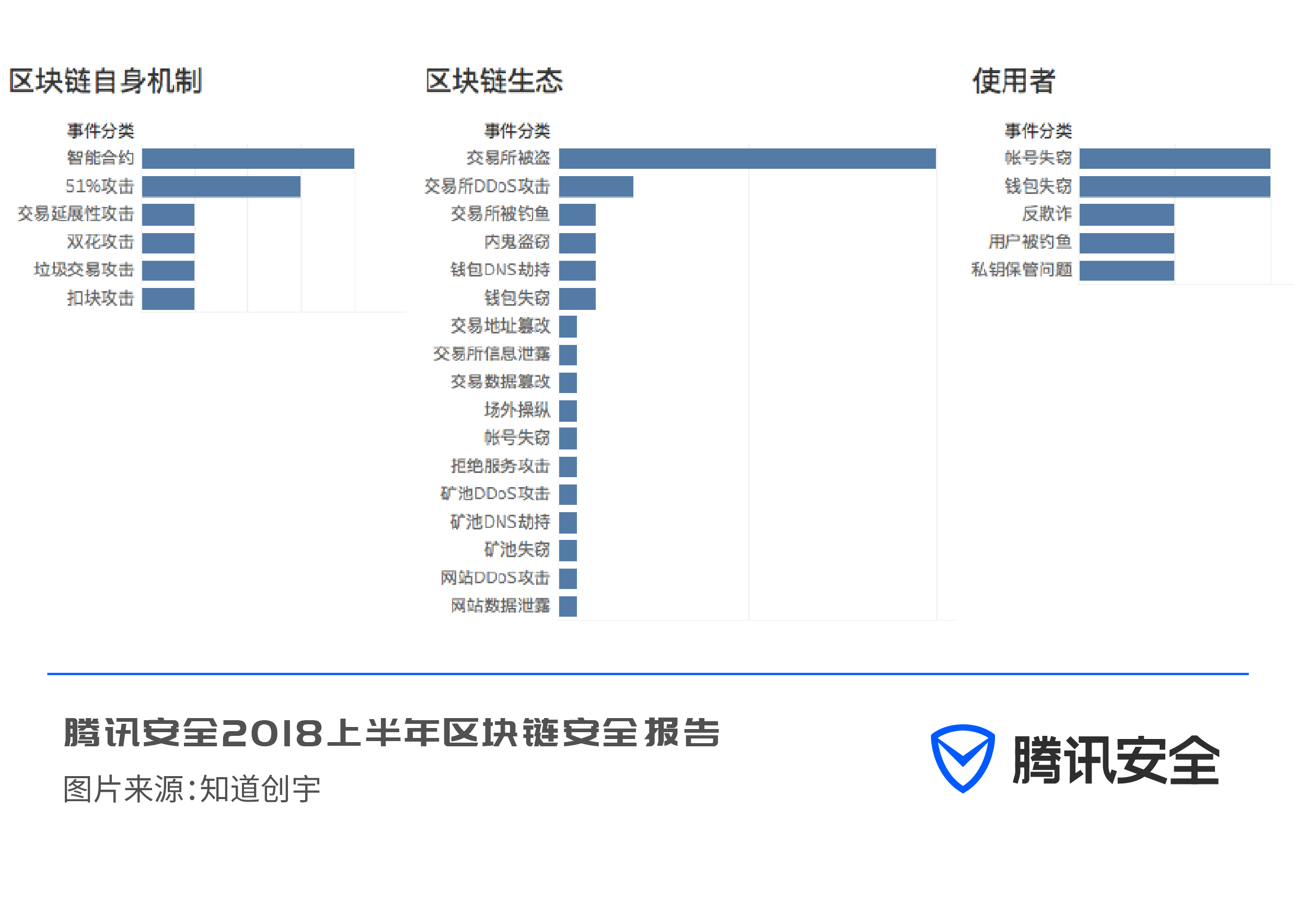

เหตุใดเหตุการณ์ด้านความปลอดภัยที่เกี่ยวข้องกับการเข้ารหัสลับดิจิทัลจึงมีผลกระทบร้ายแรงเช่นนี้ สาเหตุของความเสี่ยงด้านความปลอดภัยอยู่ที่ไหน ห้องปฏิบัติการรักษาความปลอดภัยร่วมกันของ Tencent และบริษัท Zhichuangyu เชื่อว่าปัญหาด้านความปลอดภัยที่เกิดจากสกุลเงินดิจิทัลที่เข้ารหัสด้วยบล็อกเชนนั้นมาจากสามด้าน ได้แก่ ความปลอดภัยของกลไกของบล็อกเชน ความปลอดภัยทางระบบนิเวศ และความปลอดภัยของผู้ใช้

ความสูญเสียทางเศรษฐกิจที่เกิดจากสาเหตุ 3 ประการข้างต้นคือ 1.25 พันล้าน 1.42 พันล้าน และ 56 ล้านดอลลาร์สหรัฐตามลำดับ

แนวโน้มทั่วไปคือเมื่อมีผู้เข้าร่วมสกุลเงินเสมือนดิจิทัลเพิ่มขึ้น เหตุการณ์ด้านความปลอดภัยที่เกิดจากสาเหตุต่างๆ ก็เพิ่มขึ้นอย่างมากเช่นกัน

ส่วนที่จะสังเกต:

ปัญหาด้านความปลอดภัยกลไกของ Blockchain

——— ปัญหาเกี่ยวกับสัญญาอัจฉริยะ

——การโจมตี 51% ตามทฤษฎีกลายเป็นจริง

ปัญหาความปลอดภัยทางนิเวศวิทยาของบล็อกเชน

— แลกเปลี่ยนถูกขโมย (น่าตกใจดังที่กล่าวไปแล้ว)

——การแลกเปลี่ยน, แหล่งขุด, เว็บไซต์เป็น DDoS

——กระเป๋าเงินและแหล่งรวมการขุดต้องเผชิญกับความเสี่ยงของการไฮแจ็ก DNS (ไวรัสที่จี้ที่อยู่กระเป๋าเงินธุรกรรมสกุลเงินดิจิทัลเสมือนได้เกิดขึ้นอย่างไม่รู้จบ)

——การแลกเปลี่ยนถูกฟิช คนวงใน กระเป๋าเงินถูกขโมย ข้อมูลต่างๆ รั่วไหล บัญชีถูกขโมย ฯลฯ

ปัญหาความปลอดภัยของผู้ใช้

——บัญชีและกระเป๋าเงินที่จัดการเป็นการส่วนตัวถูกขโมย

——ถูกโกง ฟิชชิ่ง จัดการคีย์ส่วนตัวไม่ดี เจอไวรัสและม้าโทรจัน ฯลฯ

2. คำอธิบายโดยละเอียดเกี่ยวกับเหตุการณ์ความปลอดภัยของสกุลเงินเข้ารหัสดิจิทัล blockchain

2.1 เหตุการณ์ด้านความปลอดภัยเนื่องจากกลไกของ Bitcoin

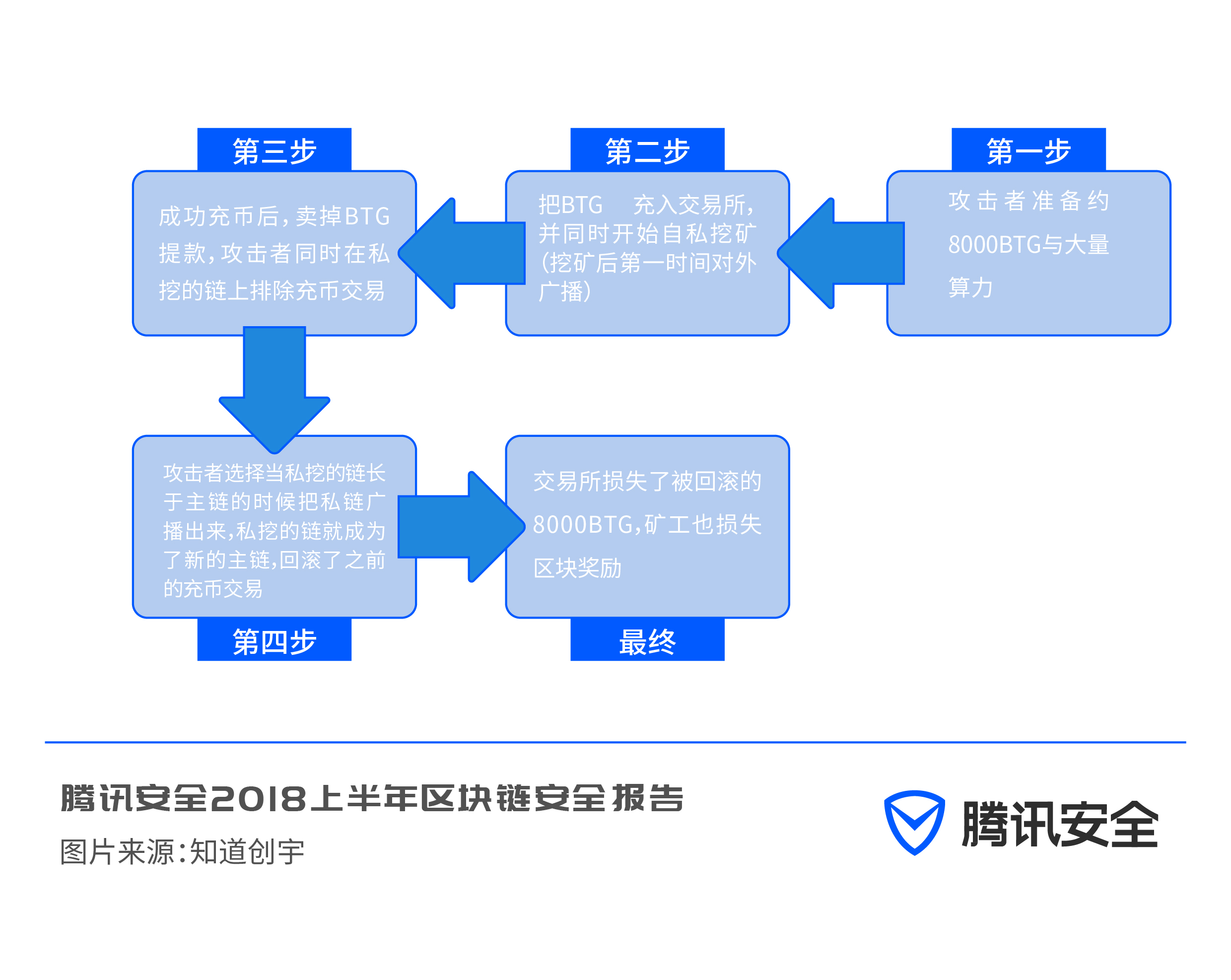

ในเดือนพฤษภาคม 2018 Bitcoin Gold (BTG) ประสบกับการโจมตีแบบ double-spend 51% และสูญเสีย 18.6 ล้านดอลลาร์

ในเดือนตุลาคม 2017 เครือข่าย Bitcoin พบการโจมตีธุรกรรมสแปม ทำให้โหนด Bitcoin มากกว่า 10% ออฟไลน์

การโจมตี 51% double-spending นั้นเป็นเรื่องปกติที่สุด สิ่งที่เรียกว่าการโจมตี 51% หมายความว่าหลังจากที่มีคนเชี่ยวชาญมากกว่า 51% ของพลังการประมวลผลของเครือข่ายทั้งหมด พวกเขาสามารถทำธุรกรรมปลอมที่ยาวขึ้นได้ก่อน เช่น การแข่งขัน. Bitcoin รู้จักห่วงโซ่ที่ยาวที่สุดเท่านั้น ดังนั้นธุรกรรมปลอมจะได้รับการยอมรับจากโหนดทั้งหมดและธุรกรรมปลอมจะกลายเป็นจริง "การใช้จ่ายสองเท่า" หมายถึงจำนวนเงินที่ใช้ไปสองครั้ง จากเหตุการณ์ BTG เป็นตัวอย่าง หลังจากที่แฮ็กเกอร์ควบคุม blockchain ชั่วคราว เขาได้เริ่มต้นและยกเลิกธุรกรรมในการแลกเปลี่ยนอย่างต่อเนื่อง โอน BTG จำนวนหนึ่งระหว่างที่อยู่กระเป๋าเงินหลาย ๆ แห่ง และจำนวนเงินที่ใช้ไป จำนวนครั้ง ที่อยู่ของแฮ็กเกอร์จึง รับ bitcoins พิเศษ

2.2 เหตุการณ์ด้านความปลอดภัยที่เกิดจากระบบนิเวศของบล็อกเชน

ตัวอย่างเช่น ความเสี่ยงที่ต้องเผชิญกับการแลกเปลี่ยน เช่น การถูกโจมตีโดย DDoS มักจะเกิดขึ้น นอกจากนี้ยังมีบัญชีแลกเปลี่ยนที่ควบคุมโดยแฮ็กเกอร์ ผู้โจมตีควบคุมตลาดการซื้อขาย และการเก็งกำไร

ในเดือนมีนาคม 2018 "Binance" ซึ่งเป็นที่รู้จักในฐานะการแลกเปลี่ยนที่ใหญ่เป็นอันดับสองของโลกถูกแฮ็ก และผู้ใช้จำนวนมากพบว่าบัญชีของพวกเขาถูกขโมย แฮ็กเกอร์ได้ขาย bitcoins ทั้งหมดที่ถืออยู่ในบัญชีที่ถูกขโมย และซื้อ VIA (Vircoin) ในราคาสูง ทำให้ bitcoin ดิ่งลงและ VIA ทะยานขึ้น 110 เท่า

2.3 ความเสี่ยงที่ผู้ใช้บล็อคเชนต้องเผชิญ

สำหรับกระเป๋าเงินดิจิทัลเสมือนมีเกณฑ์สูงในการทำความเข้าใจหรือเชี่ยวชาญการใช้เครื่องมือการซื้อขายเหล่านี้อย่างเต็มที่ ผู้ใช้ต้องมีความเข้าใจอย่างสูงเกี่ยวกับคอมพิวเตอร์ หลักการเข้ารหัส และความปลอดภัยของเครือข่าย อย่างไรก็ตาม ผู้เข้าร่วมธุรกรรมสกุลเงินเสมือนดิจิทัลจำนวนมากไม่มีความสามารถเหล่านี้ ซึ่งมีแนวโน้มที่จะเกิดปัญหาด้านความปลอดภัย

เมื่อวันที่ 1 กรกฎาคม 2017 188.31 bitcoins ถูกขโมยจากย่านที่อยู่อาศัยใน Zhongyuan Oilfield ไม่กี่เดือนต่อมา ตำรวจบ่อน้ำมันจับได หัวขโมยในเซี่ยงไฮ้ มูลค่า 2.8 ล้านเหรียญสหรัฐ

ในเดือนตุลาคม 2017 ผู้ใช้ imToken ในตงกวนพบว่ามากกว่า 100 ETH (สกุลเงิน Ethereum) ถูกขโมยไป และในที่สุดก็ยืนยันว่าเป็นเพื่อนที่อยู่รอบตัวเขาที่ขโมยสกุลเงินดิจิตอลดิจิทัลของเขา

3. ภัยคุกคามความปลอดภัยเครือข่ายหลักสามประการที่อยู่เบื้องหลัง "ความร้อนแรง" ของสกุลเงินดิจิทัลบล็อคเชน

1. เหตุการณ์กรรโชกเงินดิจิทัลเกิดขึ้นบ่อยครั้ง และโครงสร้างพื้นฐานกลายเป็นเป้าหมายหลักของการโจมตีด้วยแรนซัมแวร์

แรนซัมแวร์เป็นหนึ่งในไวรัสร้ายแรงที่สุดที่ทำอันตรายต่ออินเทอร์เน็ตในช่วงครึ่งแรกของปี 2561 ไวรัสแรนซั่มแวร์เข้ารหัสระบบคอมพิวเตอร์ของเหยื่อและต้องการให้เหยื่อโอนเงินไปยังกระเป๋าเงิน bitcoin ที่กำหนด ขอบเขตของความเสียหายขยายวงกว้างขึ้นทุกวันส่งผลกระทบต่ออุตสาหกรรมต่าง ๆ ที่เกี่ยวข้องกับเศรษฐกิจของประเทศและการดำรงชีวิตของผู้คน

1.1 ลักษณะของการโจมตีแรนซัมแวร์ในช่วงครึ่งปีแรกและแรนซัมแวร์ 3 ตระกูลหลัก

จากมุมมองของการกระจายของอุตสาหกรรมที่ถูกโจมตี อุตสาหกรรมแบบดั้งเดิม อุตสาหกรรมอินเทอร์เน็ต อุตสาหกรรมการศึกษา และหน่วยงานของรัฐเป็นพื้นที่ที่ได้รับผลกระทบหนักที่สุดที่ถูกโจมตีโดยแรนซัมแวร์ ตามมาด้วยอุตสาหกรรมการแพทย์ เนื่องจากความเฉพาะเจาะจงของอุตสาหกรรมการแพทย์ เมื่อธุรกิจต้องปิดตัวลงเนื่องจากการโจมตีของไวรัส ผลที่ตามมาคือหายนะ

จากการสังเกตสัดส่วนของระบบที่ถูกโจมตีโดยแรนซัมแวร์ในช่วงครึ่งแรกของปี 2561 จะเห็นได้ว่าสัดส่วนของระบบเวอร์ชัน Windows Server ที่ถูกโจมตีมีมากกว่าระบบบ้านและสำนักงานทั่วไป ใน Windows Server เวอร์ชันต่างๆ นั้น Windows Server 2008 คิดเป็นสัดส่วนที่ใหญ่ที่สุดของการโจมตีจากแรนซัมแวร์ สาเหตุหลักสำหรับปรากฏการณ์นี้คือมูลค่าข้อมูลของเซิร์ฟเวอร์องค์กรโดยทั่วไปจะสูงกว่าค่าของผู้ใช้ทั่วไป คุณลักษณะนี้กระตุ้นให้ผู้โจมตีดำเนินการตามเป้าหมายต่อไป การโจมตีอุปกรณ์ระบบเซิร์ฟเวอร์

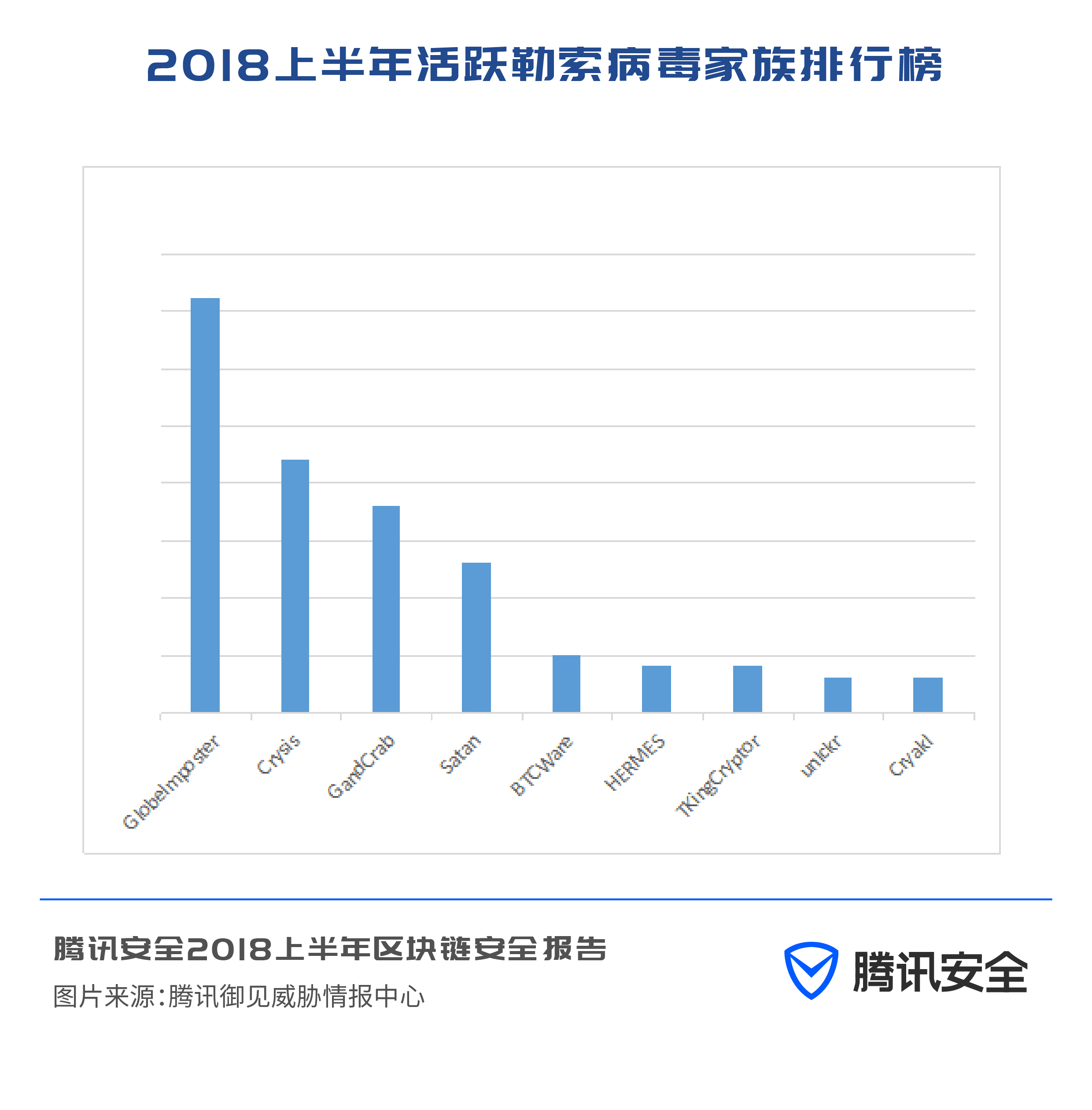

ในช่วงครึ่งแรกของปี 2018 การโจมตีที่ดำเนินการโดยกลุ่มนักขู่กรรโชกรายใหญ่สามกลุ่มที่นำโดย GlobeImposter, Crysis และ GandCrab ถือเป็นเหตุการณ์การขู่กรรโชกทางไซเบอร์ส่วนใหญ่ นอกจากนี้ การโจมตีที่เริ่มขึ้นโดยตระกูลซาตานในช่วงครึ่งแรกของปี 2018 ก็เพิ่มขึ้นอย่างมากเช่นกัน และครอบครัวที่จัดตั้งขึ้นอื่น ๆ ยังคงมีการใช้งานในระดับที่แตกต่างกัน

อันดับ 1: ตระกูลแรนซัมแวร์ GlobeImposter

ในเดือนกุมภาพันธ์ 2018 หลังเทศกาลฤดูใบไม้ผลิไม่นานเซิร์ฟเวอร์ของสถาบันสาธารณะในประเทศหลายแห่งรวมถึงอุตสาหกรรมการแพทย์ถูกโจมตีโดยไวรัสแรนซัมแวร์ตระกูล GlobeImposter สายพันธุ์ล่าสุด แฮ็กเกอร์ปล่อยและรันไวรัสแรนซัมแวร์หลังจากทะลุขอบเขตการป้องกันองค์กร และการเข้ารหัสถูกทำลาย ในที่สุด ไฟล์ฐานข้อมูลจะทำให้ระบบถูกทำลายและลำดับการทำงานปกติจะได้รับผลกระทบ

ตัวแปรเรียกค่าไถ่นี้จะเปลี่ยนชื่อไฟล์ที่เข้ารหัสเป็น .GOTHAM, .Techno, .DOC, .CHAK, .FREEMAN, .TRUE, .TECHNO และนามสกุลอื่น ๆ และแจ้งให้เหยื่อทราบวิธีการชำระเงินทางอีเมลเพื่อให้พวกเขาได้รับผลกำไรที่ง่ายและสะดวกยิ่งขึ้น .

อันดับ 2: ตระกูลแรนซัมแวร์ Crysis

ตระกูล Crysis สามารถย้อนกลับไปได้ถึงเดือนมีนาคม 2559 และตั้งแต่ปี 2560 เป็นต้นมา ตระกูล Crysis ได้เปิดตัวการโจมตีเซิร์ฟเวอร์ Windows อย่างต่อเนื่อง โหมดการโจมตีของแรนซัมแวร์ตระกูล Crysis นั้นมีไว้เพื่อให้แฮ็กเกอร์แพร่กระจายและเรียกใช้แรนซัมแวร์ด้วยตนเองหลังจากเข้าสู่ระบบระยะไกลผ่านการระเบิด

Crysis ransomware หายไประยะหนึ่งหลังจากที่มีการประกาศมาสเตอร์คีย์ในเดือนพฤษภาคม 2017 แต่ตัวแปรใหม่ยังคงใช้งานได้ค่อนข้างมากในช่วงครึ่งแรกของปี 2018 นอกจากนี้ยังมีตระกูล Crysis อีกหลายแบบ ส่วนต่อท้ายเข้ารหัสที่นิยมมากที่สุดคือ .arena, .arrow เป็นต้น และส่วนต่อท้ายเพิ่มเติมจะประกอบด้วย ID ของเหยื่อและที่อยู่อีเมลของผู้แบล็กเมล์ เช่น 1.txt id-EE5106A8.[ decrypthelp@qq.com].arrow. เหยื่อต้องทราบจำนวนเงินค่าไถ่โดยการติดต่อแฮ็กเกอร์ด้วยตนเอง

อันดับ 3: กลุ่มแรนซัมแวร์ GandCrab

ตระกูลแรนซัมแวร์ GandCrab สามารถเรียกได้ว่าเป็น "ดาวดวงใหม่" ในโลกของแรนซัมแวร์ในปี 2018 เนื่องจาก Tencent Yujian Threat Intelligence Center จับภาพแรนซัมแวร์ตัวแรกอย่าง GrandCrab ที่กำหนดเป้าหมายเป็น Dash ในเดือนมกราคม ในเวลาเพียงไม่กี่เดือน GrandCrab ก็ได้ผ่านการเปลี่ยนแปลงเวอร์ชันหลักถึงสี่เวอร์ชัน

แรนซั่มแวร์ GandCrab เวอร์ชันแรกกลายเป็นพาดหัวข่าวของสื่อเทคโนโลยีรายใหญ่ เนื่องจาก C&C ถูกควบคุมโดยบริษัทรักษาความปลอดภัยในต่างประเทศและตำรวจ สองเดือนต่อมา แรนซั่มแวร์ GandCrab V2 ปรากฏขึ้น ผู้เขียนแรนซัมแวร์ได้แก้แค้นบริษัทรักษาความปลอดภัยและตำรวจ เพื่อควบคุมมัน เซิร์ฟเวอร์ C&C เวอร์ชัน V1 ใช้อักขระที่เกี่ยวข้องกับบริษัทรักษาความปลอดภัยและตำรวจโดยตรงเป็นเวอร์ชัน V2 ของเซิร์ฟเวอร์ C&C ในเวอร์ชัน V2 ดังนั้นจึงปรากฏบนหน้าข่าวเทคโนโลยีอีกครั้ง

สองเดือนต่อมา GandCrab เวอร์ชัน V3 ได้รวมเทคโนโลยีการซ่อนโค้ดของเวอร์ชัน V1 และเวอร์ชัน V2 ทำให้มีการปกปิดมากยิ่งขึ้น แรนซั่มแวร์ GandCrab V3 ใช้ช่องโหว่ CVE-2017-8570 ในการแพร่กระจาย เมื่อช่องโหว่ถูกเรียกใช้ มันจะปล่อยเอกสารล่อที่มีคำว่า "안녕하세요" ("สวัสดี" ในภาษาเกาหลี) เมื่อเทียบกับเวอร์ชันก่อนหน้าของแรนซัมแวร์ตระกูลนี้ เวอร์ชันนี้ไม่ได้ระบุจำนวนค่าไถ่โดยตรง แต่ต้องการให้ผู้ใช้ใช้เครือข่าย Tor หรือซอฟต์แวร์ส่งข้อความโต้ตอบแบบทันทีของ Jabber เพื่อติดต่อกับผู้ขู่กรรโชก

GandCrab V4 เป็นเวอร์ชันทำซ้ำล่าสุดของไวรัสตระกูลนี้ เมื่อเทียบกับเวอร์ชันก่อนหน้า ส่วนต่อท้ายการเข้ารหัสไฟล์ของเวอร์ชัน V4 ได้รับการเปลี่ยนแปลงเพิ่มเติม (.KRAB) และช่องสัญญาณการส่งสัญญาณยังได้รับการขยายเพิ่มเติม ไวรัสถูกแย่งชิงผ่าน ห่วงโซ่อุปทานของซอฟต์แวร์ซอฟต์แวร์แคร็กจะบรรจุไฟล์ไวรัสและแพร่กระจายไปยังเครื่องของเหยื่อเพื่อทำการโจมตีค่าไถ่

นอกจากนี้ เมื่อวันที่ 3 เมษายน พบว่าไวรัสแรนซัมแวร์ "ซาตาน" กลับมาพร้อมช่องโหว่ "Eternal Blue" และรูปแบบต่างๆ ยังคงปรากฏขึ้น ซึ่งเป็นภัยคุกคามอย่างมากต่อผู้ใช้ระดับองค์กร ไวรัสจะเข้ารหัสไฟล์ฐานข้อมูล ไฟล์สำรอง และไฟล์บีบอัดของคอมพิวเตอร์ที่วางยาพิษ จากนั้นรีด 0.3 bitcoins จากบริษัทเป็นภาษาจีน อังกฤษ และเกาหลี นอกจากนี้ยังใช้ช่องโหว่ใหม่หลายช่องโหว่ในการโจมตี รวมถึง JBoss deserialization vulnerability (CVE- 2017-12149), ช่องโหว่การกำหนดค่าเริ่มต้น JBoss (CVE-2010-0738), ช่องโหว่ Tomcat (CVE-2017-12615), พื้นหลังการจัดการเว็บ Tomcat อ่อนแอ การระเบิดรหัสผ่าน, ช่องโหว่คอมโพเนนต์ Weblogic WLS (CVE-2017-10271) เป็นต้น

1.2 แนวโน้มการแพร่กระจายของแรนซัมแวร์ในช่วงครึ่งปีหลัง

(1) การเผชิญหน้าระหว่างแรนซัมแวร์และซอฟต์แวร์รักษาความปลอดภัยทวีความรุนแรงมากขึ้น

เนื่องจากโซลูชันของซอฟต์แวร์รักษาความปลอดภัยสำหรับแรนซัมแวร์เติบโตเต็มที่และปรับปรุงให้ดีขึ้น แรนซัมแวร์จะประสบความสำเร็จในการบุกรุกคอมพิวเตอร์ของผู้ใช้ได้ยากขึ้น และผู้แพร่กระจายไวรัสจะยังคงอัปเกรดมาตรการตอบโต้ของตนต่อไป

(2) การกระจายสถานการณ์การแพร่ระบาดของแรนซัมแวร์

การแพร่กระจายแบบดั้งเดิมของแรนซัมแวร์นั้นอิงจากอีเมลฟิชชิ่งเป็นหลัก และแรนซัมแวร์ใช้ช่องโหว่ที่มีความเสี่ยงสูงมากกว่า (เช่น EternalBlue) การโจมตีแบบฉมวก หรือการโจมตีแบบ watering hole เพื่อแพร่กระจาย ซึ่งช่วยเพิ่มอัตราความสำเร็จของการบุกรุกอย่างมาก ยกตัวอย่าง GandCrab แรนซัมแวร์ตระกูลนี้แพร่กระจายโดยใช้สี่วิธี: อีเมลฟิชชิ่ง การโจมตีแบบ Watering Hole โทรจันหน้าเว็บ และการหาประโยชน์

(3) เป้าหมายของการโจมตีด้วยแรนซัมแวร์ได้เปลี่ยนไปยังผู้ใช้ระดับองค์กร

คอมพิวเตอร์ส่วนบุคคลส่วนใหญ่สามารถใช้ซอฟต์แวร์รักษาความปลอดภัยเพื่อทำการแพตช์ช่องโหว่ได้ เมื่อพบการโจมตีของแรนซัมแวร์ ผู้ใช้แต่ละคนมักจะให้ข้อมูลและกู้คืนระบบ และผู้ใช้ระดับองค์กรมักจะยอมจ่ายค่าไถ่เพื่อกู้คืนข้อมูลหากไม่มีการสำรองข้อมูลที่ทันท่วงที จึงพบว่ามีเป้าหมายโจมตีเป็นหน่วยงานราชการ สถานประกอบการ โรงพยาบาล โรงเรียน มากขึ้นเรื่อยๆ

(4) การทำซ้ำการอัปเดต ransomware เร็วขึ้น

ยกตัวอย่าง GandCrab หลังจากที่ระบบรักษาความปลอดภัยของรุ่นแรกถูกแฮ็ก GandCrab2 ก็เปิดตัวภายในหนึ่งสัปดาห์และตอนนี้ได้รับการอัปเกรดเป็นเวอร์ชัน 3.0 แล้ว ช่องโหว่ในไวรัสรุ่นแรกทำให้บริษัทรักษาความปลอดภัยสามารถถอดรหัสไฟล์ที่เข้ารหัสได้ แต่เวอร์ชันที่ใหม่กว่าจะไม่สามารถถอดรหัสได้

(5) ค่าไถ่ที่เพิ่มขึ้น

ด้วยการปรับปรุงการรับรู้ความปลอดภัยของผู้ใช้และการปรับปรุงความสามารถในการป้องกันซอฟต์แวร์รักษาความปลอดภัย ค่าใช้จ่ายในการบุกรุกของไวรัสแรนซัมแวร์จึงสูงขึ้นเรื่อย ๆ และค่าไถ่ก็อาจเพิ่มขึ้นตามไปด้วย ในช่วงครึ่งปีแรก หลังจากที่บริษัทแห่งหนึ่งถูกโจมตีโดยไวรัสแรนซัมแวร์ บริษัทก็ถูกแบล็กเมล์เป็นเงิน 9.5 บิตคอยน์ ตอนนี้เป้าหมายการโจมตีของแรนซัมแวร์นั้นชัดเจนมากขึ้น บางทีผู้ขู่กรรโชกคนต่อไปอาจใช้ประโยชน์จากไฟและเพิ่มค่าไถ่

(6) การอัปเกรดวัตถุการเข้ารหัส Ransomware

เป้าหมายการเข้ารหัสแรนซัมแวร์แบบดั้งเดิมคือไฟล์และเอกสารเป็นหลัก ปัจจุบัน แรนซัมแวร์พยายามเข้ารหัสไฟล์ฐานข้อมูล ไฟล์สำรองข้อมูลดิสก์ และแม้แต่ดิสก์บูตเซกเตอร์มากขึ้นเรื่อยๆ เมื่อเข้ารหัสแล้ว ผู้ใช้จะไม่สามารถเข้าถึงระบบได้ ซึ่งอันตรายกว่าการเข้ารหัส และอาจบังคับให้ผู้ใช้จ่ายค่าไถ่

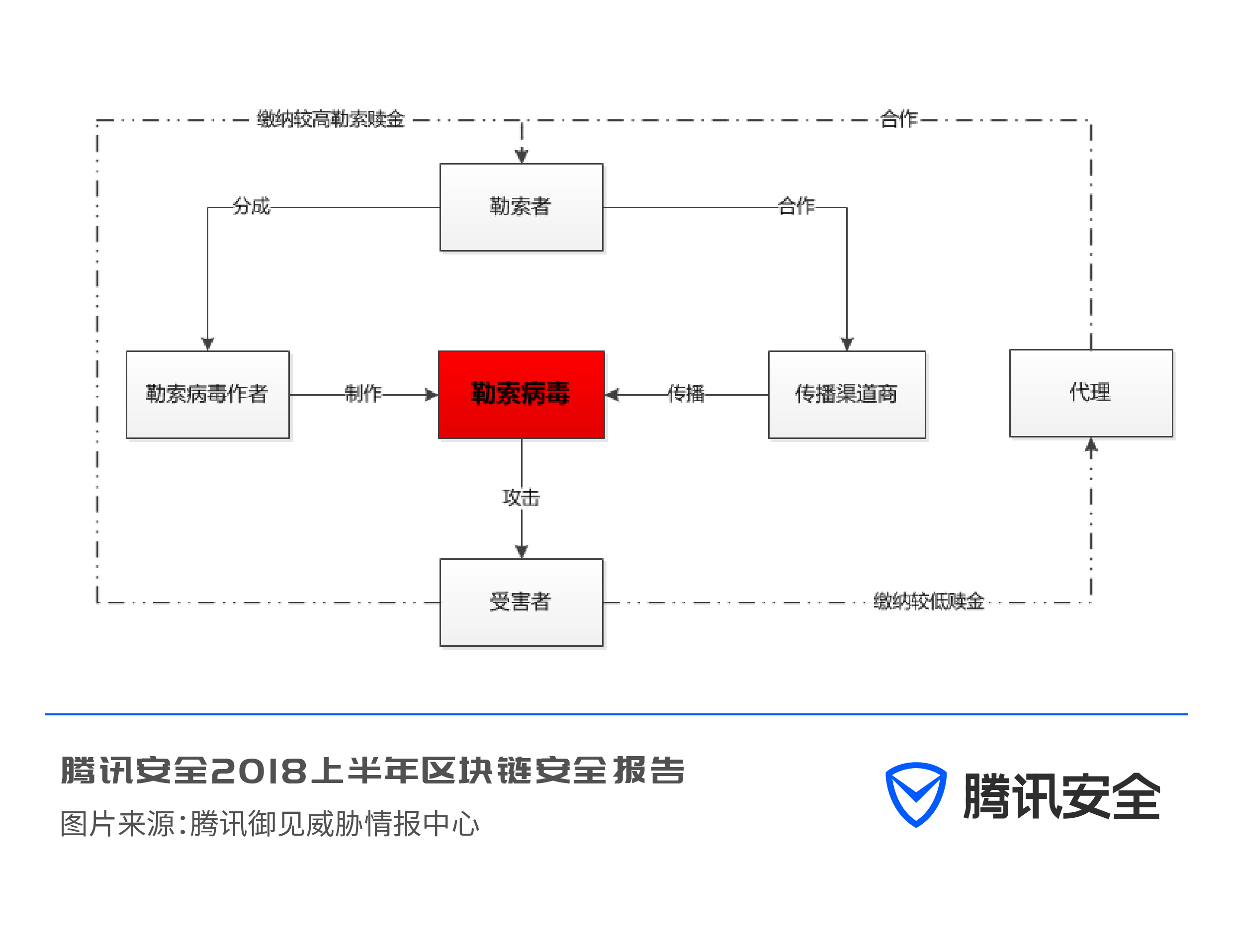

(7) การก่อตัวของห่วงโซ่อุตสาหกรรมสีดำของแรนซัมแวร์

ด้วยการเกิดขึ้นอย่างต่อเนื่องของแรนซัมแวร์ Tencent Yujian Threat Intelligence Center ถึงกับสังเกตเห็นการกำเนิดของอุตสาหกรรมพิเศษ: ธุรกิจตัวแทนแรนซัมแวร์ เมื่อองค์กรถูกโจมตีโดยไวรัสแรนซัมแวร์ ข้อมูลสำคัญทางธุรกิจจะถูกเข้ารหัส แต่ตามทฤษฎีแล้วจะไม่สามารถถอดรหัสได้เลย และหน่วยงานแรนซัมแวร์จะทำธุรกิจในการเจรจาธุรกรรมระหว่างเหยื่อและผู้โจมตีเพื่อกู้คืนข้อมูล

2. การขุดม้าโทรจัน "โผล่ออกมาทันที" และมูลค่าของวงกลมสกุลเงินคือ "กังหันลม"

ไวรัสการขุดได้พัฒนาเป็นไวรัสเครือข่ายที่แพร่กระจายอย่างกว้างขวางที่สุดในปี 2018 และความนิยมของการขุดมักจะแปรผันโดยตรงกับราคาสกุลเงิน เนื่องจากผู้ควบคุมไวรัสขุดเหมืองสามารถขายสกุลเงินเสมือนดิจิทัลที่ขุดได้โดยตรงเพื่อผลกำไร อิทธิพลของไวรัสขุดเหมืองจึงสูงเป็นประวัติการณ์ และมันได้แทนที่โทรจันแฮ็คบัญชีสำหรับนักเล่นเกม ธุรกรรมที่จี้โทรจันสำหรับนักช้อปออนไลน์ และแม้แต่ มันคือโทรจันควบคุมระยะไกลที่ใช้ในการสอดแนมกล้องภายในบ้านของเหยื่อ

เมื่อคอมพิวเตอร์ของเหยื่อกำลังเรียกใช้ไวรัสการขุด การใช้ทรัพยากร CPU และ GPU ของคอมพิวเตอร์จะเพิ่มขึ้นและคอมพิวเตอร์จะช้าลง เพิ่มขึ้น และคอมพิวเตอร์ทำงานช้าลง การขุดเกิดขึ้นทุกปี แต่ตั้งแต่ปี 2018 ม้าโทรจันสำหรับขุดบน PC ได้เติบโตขึ้นในอัตราที่ไม่เคยมีมาก่อน ในช่วงครึ่งปีแรกปีเดียว มีเหตุการณ์ม้าโทรจันสำหรับขุดเหมืองเกิดขึ้น 45 ครั้ง มากกว่าจำนวนเหตุการณ์ม้าโทรจันสำหรับขุดเหมืองที่พัง ออกในปี 2017 . .

2.1 การวิเคราะห์และลักษณะการแพร่กระจายของการขุดตัวอย่างม้าโทรจันในช่วงครึ่งแรกของปี

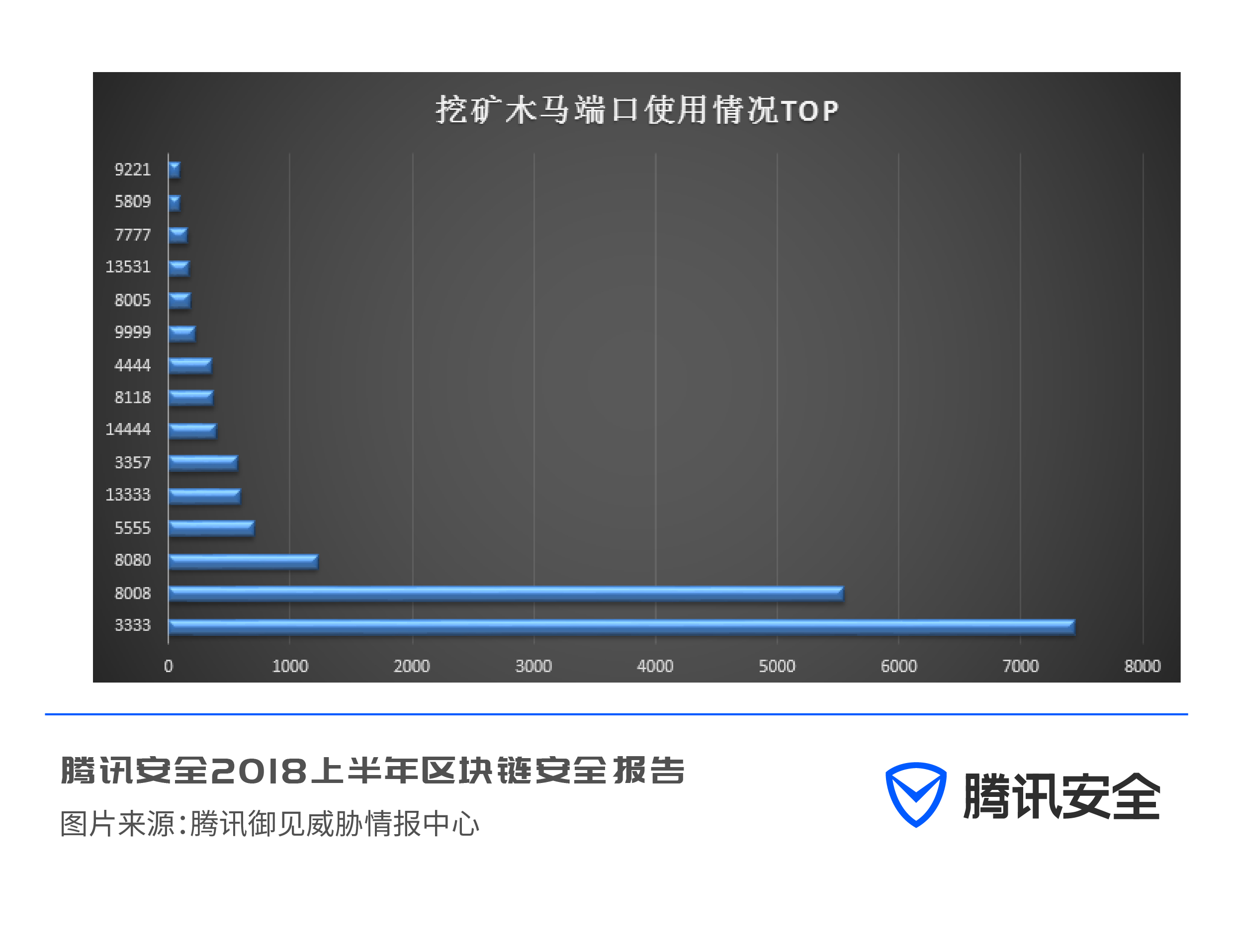

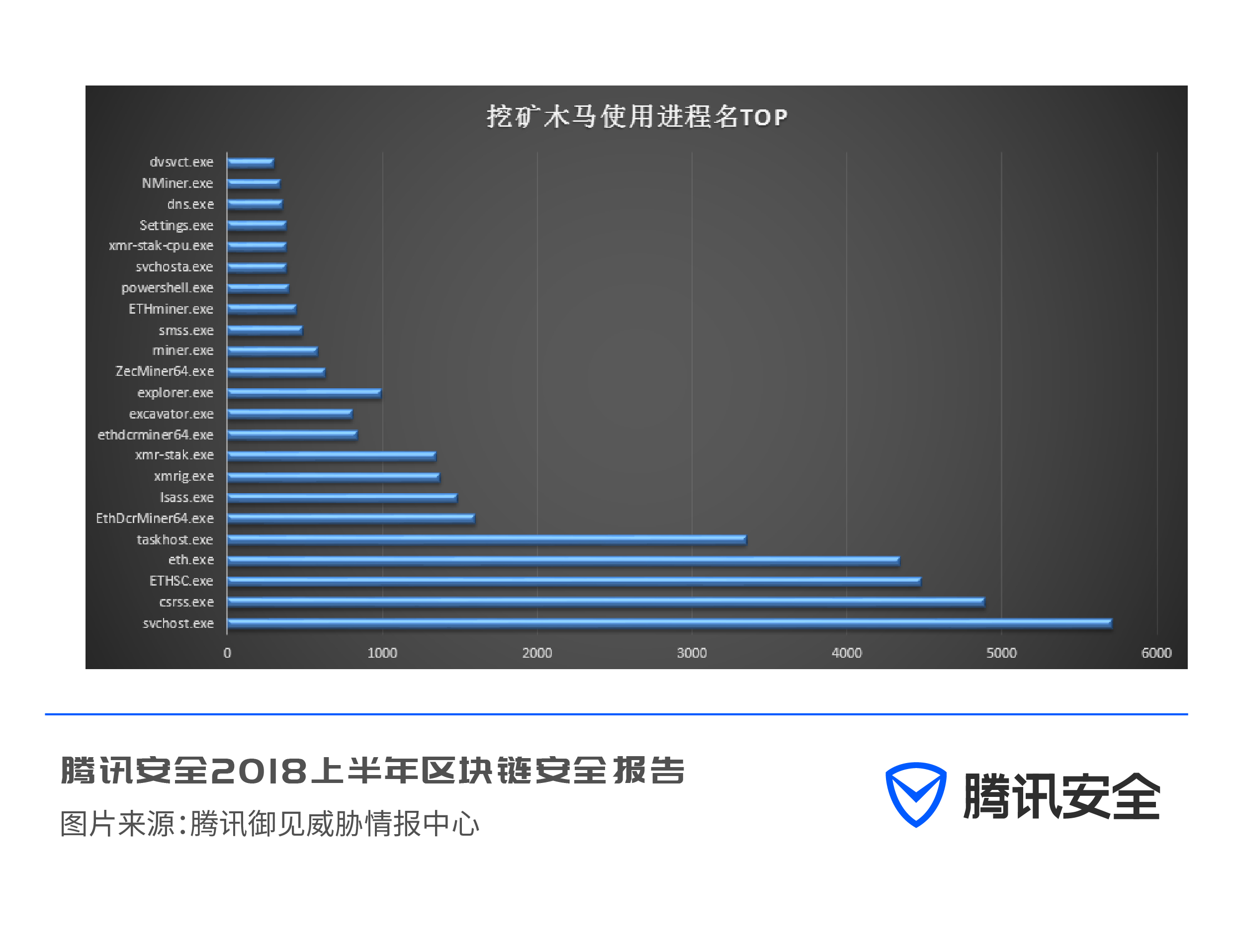

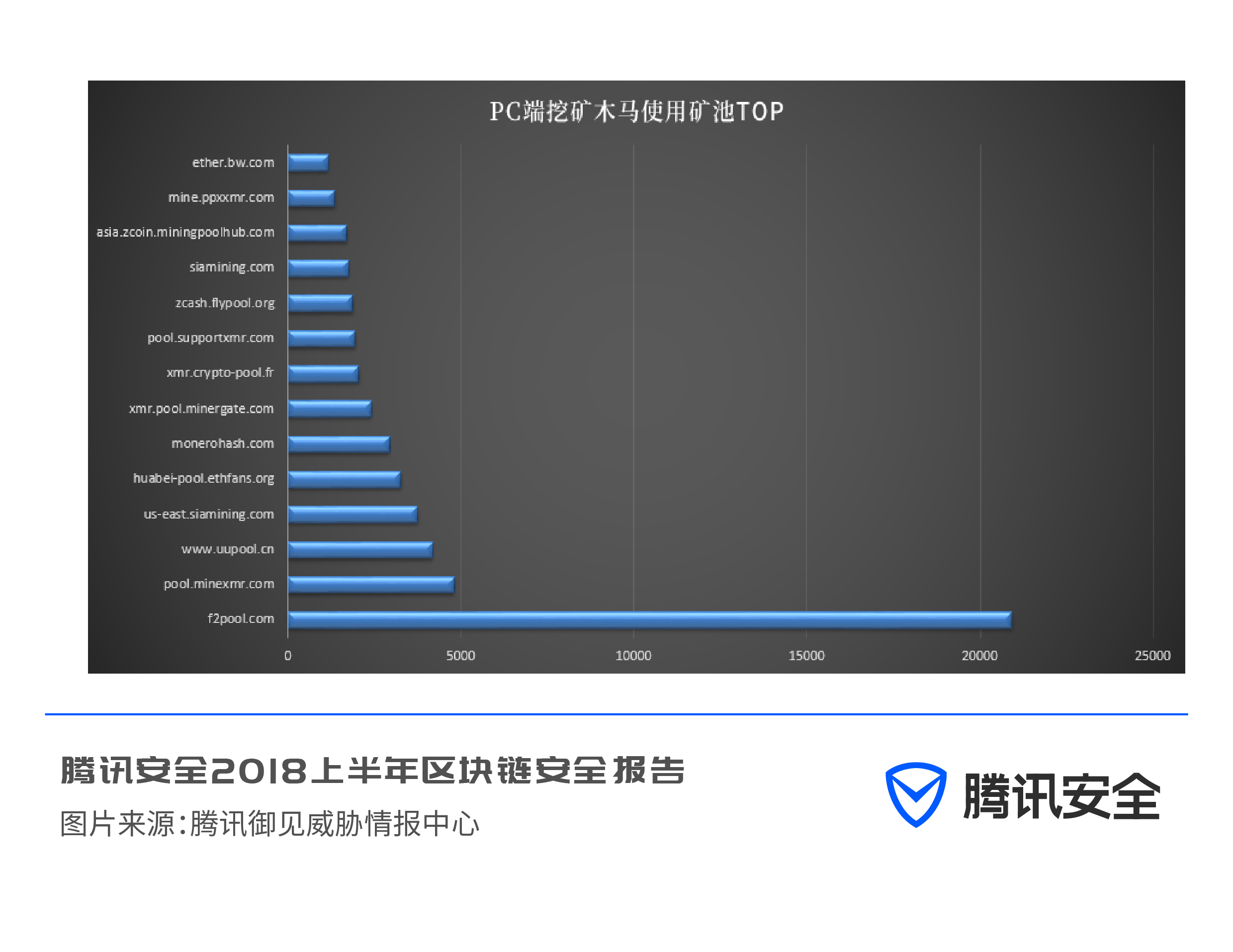

Tencent Yujian Threat Intelligence Center จำแนกตัวอย่างไวรัสการขุดหลายแสนรายการ และสรุปหมายเลขพอร์ต ชื่อกระบวนการ และที่อยู่ของแหล่งรวมการขุดที่ใช้โดยโทรจันการขุด

หมายเลขพอร์ตที่นักขุดเหมืองต้องการมากที่สุดคือ 3333 รองลงมาคือพอร์ต 8008, 8080 และ 5555

ชื่อกระบวนการที่ม้าโทรจันยืมมาคือ svchost.exe และ csrss.exe ชื่อทั้งสองนี้แต่เดิมเป็นของกระบวนการของระบบ Windows แต่ปัจจุบันม้าโทรจันที่ใช้ทำเหมืองใช้เพื่อสร้างความสับสนให้กับผู้ใช้

พูลการขุดเป็นแพลตฟอร์มการขุดแบบเปิดและอัตโนมัติเต็มรูปแบบ ในปัจจุบัน โทรจันการขุดส่วนใหญ่เชื่อมต่อกับพูลการขุดเพื่อการขุด นักขุดเชื่อมต่อเครื่องขุดของพวกเขาเข้ากับพูลการขุด แบ่งปันพลังคอมพิวเตอร์ในการขุดร่วมกัน และแบ่งปันผลประโยชน์ . ในช่วงครึ่งแรกของปี f2pool เป็นกลุ่มการขุดที่ใช้กันอย่างแพร่หลายมากที่สุดสำหรับการขุดบ็อตเน็ตฝั่งพีซี

เมื่อเทียบกับโทรจันขุดเหมืองก่อนหน้านี้ ในช่วงครึ่งแรกของปี 2018 โทรจันขุดพบลักษณะการแพร่กระจายใหม่:

(1) มุ่งเป้าไปที่เครื่องเกมระดับไฮเอนด์ การขุดที่มีประสิทธิภาพสูง

การโกงเสริมเป็นหนึ่งในซอฟต์แวร์ซ่อนยอดนิยมสำหรับการขุดโทรจันในช่วงครึ่งแรกของปี 2018 เนื่องจากผู้ใช้เกมมีความต้องการสูงสำหรับประสิทธิภาพของคอมพิวเตอร์ อาชญากรที่มุ่งเป้าไปที่คอมพิวเตอร์ของผู้เล่นเกมจึงเทียบเท่ากับการค้นหาเครื่องขุดที่มีประสิทธิภาพ "ยอดเยี่ยม"

ในเดือนมกราคม 2018 Tencent Computer Manager เปิดเผยว่าโทรจันขุด tlMiner ถูกซ่อนอยู่ในโปรแกรมเสริมของ "PUBG Mobile" และแพร่กระจายส่งผลกระทบต่อเครื่องมากถึง 200,000 เครื่องในหนึ่งวัน จากนั้นในเดือนมีนาคม เขาได้ร่วมมือกับทีมรักษาความปลอดภัยของ Tencent Guardian Project เพื่อช่วยเหลือตำรวจซานตงในการปราบปรามผู้เขียนม้าโทรจันอย่างรวดเร็ว และในต้นเดือนเมษายน เขาได้ล้มบริษัทสีดำที่อยู่ด้านบนสุดของเครือข่าย ตามสถิติ แก๊งนี้ได้ขุดมากกว่า 20 ล้าน cryptocurrencies เช่น DGB (Great Bitcoin), HSR (Braised Meat Coin), XMR (Monero Coin), SHR (Super Cash), BCD (Bitcoin Diamond) เป็นต้น ทำผิดกฎหมายมากกว่าสิบล้านหยวน

ในเดือนกุมภาพันธ์ 2018 Tencent Computer Manager พบโทรจัน Monero mining ซ่อนอยู่ในโปรแกรมเสริมเสริม "Wild Action" หลายร้อยโปรแกรมและแพร่กระจายผ่านกลุ่มโซเชียล ดิสก์ออนไลน์ และช่องทางอื่น ๆ ในช่วงกลางและปลายเดือนกุมภาพันธ์ มีแนวโน้มสูงขึ้นอย่างชัดเจน

ในเดือนพฤษภาคม 2018 Tencent Yujian Threat Intelligence Center สัมผัสได้ว่ามีโทรจันสำหรับขุดเหมืองชื่อ "520Miner" แพร่กระจายผ่านปลั๊กอินของเกม ควบคุมเครื่องจักรหลายพันเครื่องเพื่อขุดเหมืองเป็นเวลาหลายวัน และในที่สุดก็เก็บเกี่ยวเหรียญ VIT ได้ 67 เหรียญ ซึ่งมีมูลค่าน้อยกว่า RMB เล็กน้อย อาจกล่าวได้ว่าเป็นโทรจันการขุดที่สร้างปัญหามากที่สุดในประวัติศาสตร์

(2) ใช้หน้าเว็บเพื่อแขวนม้าและกระจายเป็นวงกว้าง

ช่องทางการแพร่ระบาดของโทรจันจากการขุดเหมืองไม่จำกัดเพียงการปลอมตัวเป็นการดาวน์โหลดซอฟต์แวร์คอมพิวเตอร์ แต่เป็นวิธีที่มีประสิทธิภาพมากที่สุดในการเผยแพร่ ซึ่งเป็นวิธีที่มีประสิทธิภาพสูงสุดในการเผยแพร่โทรจันบนหน้าเว็บ

เมื่อวันที่ 12 เมษายน 2018 Tencent Yujian Threat Intelligence Center ตรวจพบเหตุการณ์การหยุดทำงานของหน้าเว็บในประเทศขนาดใหญ่ ในวันนั้น ซอฟต์แวร์คอมพิวเตอร์มากกว่า 50 ประเภทที่มีผู้ใช้หลายสิบล้านคน รวมถึงซอฟต์แวร์เครื่องเล่นที่มีชื่อเสียง ไคลเอนต์เว็บไซต์วิดีโอ และซอฟต์แวร์เครื่องมือทั่วไปพบการโจมตีของโทรจันหน้าเว็บขนาดใหญ่

ผู้โจมตีกระจายรหัสโจมตีอย่างแข็งขันผ่านระบบของพันธมิตรโฆษณาและเพจที่เป็นพิษนี้ฝังอยู่ในซอฟต์แวร์ที่ใช้กันทั่วไปมากกว่า 50 รายการซึ่งมีผู้ใช้หลายสิบล้านคนคอมพิวเตอร์ของผู้ใช้เหล่านี้จะเชื่อมต่อกับอินเทอร์เน็ตโดยอัตโนมัติเพื่อดาวน์โหลดทรัพยากรการโฆษณา คอมพิวเตอร์จะดาวน์โหลดไวรัสหลายตัว รวมทั้งไวรัสสำหรับขุด Tencent Computer Manager ขัดขวางการดาวน์โหลดไวรัสมากกว่า 200,000 รายการในวันนั้น

นอกจากนี้ Tencent Yujian Threat Intelligence Center ยังตรวจพบอัตราการติดเชื้อไวรัสการขุดที่สูงผิดปกติด้วยหลังจากการวิเคราะห์ตรวจสอบย้อนกลับของไวรัสพบว่าโทรจันการขุดบนคอมพิวเตอร์ของเหยื่อมาจากเว็บไซต์ลามกอนาจารบางแห่งภายใต้ชื่อ "ศิลปะบนเรือนร่าง"

เมื่อชาวเน็ตเรียกดูเว็บไซต์เหล่านี้ เนื่องจากช่องโหว่ด้านความปลอดภัยของ Flash ที่มีความเสี่ยงสูงในบางระบบ พวกเขาจะถูกวางยาทันทีหลังจากเปิดหน้าเว็บ หลังจากนั้น คอมพิวเตอร์ของเหยื่อจะเรียกใช้รหัสการขุด และคอมพิวเตอร์จะกลายเป็นเครื่องขุด ผู้โจมตีจะควบคุมคอมพิวเตอร์ของนักขุดจำนวนมากเพื่อรวมพลังการประมวลผลไว้ที่การขุด และใช้สิ่งนี้เพื่อทำกำไร

(3) การบุกรุกและควบคุมเซิร์ฟเวอร์ขององค์กรเพื่อสร้างบอทเน็ตสำหรับการขุดบนคลาวด์

ด้วยความยากลำบากที่เพิ่มขึ้นในการขุด cryptocurrencies ดิจิทัลต่างๆ จึงเป็นเรื่องยากที่จะได้รับประโยชน์สูงสุดผ่านคอมพิวเตอร์ส่วนบุคคลของผู้ใช้ทั่วไป ในการดำเนินการขุดขนาดใหญ่ในช่วงเวลาสั้น ๆ นอกเหนือจากการแขวนม้าบนหน้าเว็บแล้ว วิธีการทั่วไปคือการควบคุมคอมพิวเตอร์บ็อตเพื่อสร้างการขุดบ็อตเน็ต ประสิทธิภาพของเซิร์ฟเวอร์ที่แข็งแกร่งและคุณสมบัติออนไลน์ตลอด 24 ชั่วโมงดึงดูดนักขุดที่ไร้ยางอายให้เปลี่ยนเป้าหมายการโจมตีไปที่เซิร์ฟเวอร์ขององค์กร หน่วยงานรัฐบาล และสถาบันสาธารณะเพื่อตระหนักถึงการขุดบนคลาวด์

Tencent Yujian Threat Intelligence Center เคยค้นพบ "PhotoMiner Trojan" ที่มีจำนวนการติดไวรัสที่น่าอัศจรรย์ ซึ่งขยายการแพร่กระจายโดยการบุกรุกและแพร่เชื้อไปยังเซิร์ฟเวอร์ FTP และเซิร์ฟเวอร์ SMB เพื่อการแคร็กที่รุนแรง สอบถามที่อยู่ของกระเป๋าเงิน Monero ที่ควบคุมโดยม้าโทรจันและพบว่าม้าโทรจันควบคุมคอมพิวเตอร์ไก่เนื้อเพื่อขุดเหรียญ Monero 80,000 เหรียญ และรายได้จากการขุดสะสมสูงถึง 89 ล้านหยวนอย่างน่าอัศจรรย์ เขาเป็น "นักขุดทอง" อย่างแท้จริง

จากสถิติและการจำแนกประเภทที่อยู่ของ mining pool ที่ DNS ร้องขอ Tencent Security Yunding Lab พบว่าสกุลเงินหลักสำหรับการขุดบนคลาวด์คือ XMR (Monero), Ethereum (ETH) และ ETN (Elito) สถิติถูกสร้างขึ้นจากที่อยู่ของพูลการขุดที่เชื่อมต่อกันมากที่สุดโดยการขุดม้าโทรจันบนเซิร์ฟเวอร์โฮสต์บนคลาวด์ และพบว่า xmr.pool.minergate.com ถูกใช้บ่อยที่สุด

โทรจันการขุดบางตัวที่ได้รับความนิยมในประเทศจีนใช้ mining pool ที่สร้างขึ้นเองสำหรับการขุด นี่เป็นสาเหตุหลักมาจากการใช้ mining pool ของบุคคลที่สาม วิธีลดค่าใช้จ่ายที่ไม่จำเป็นเหล่านี้

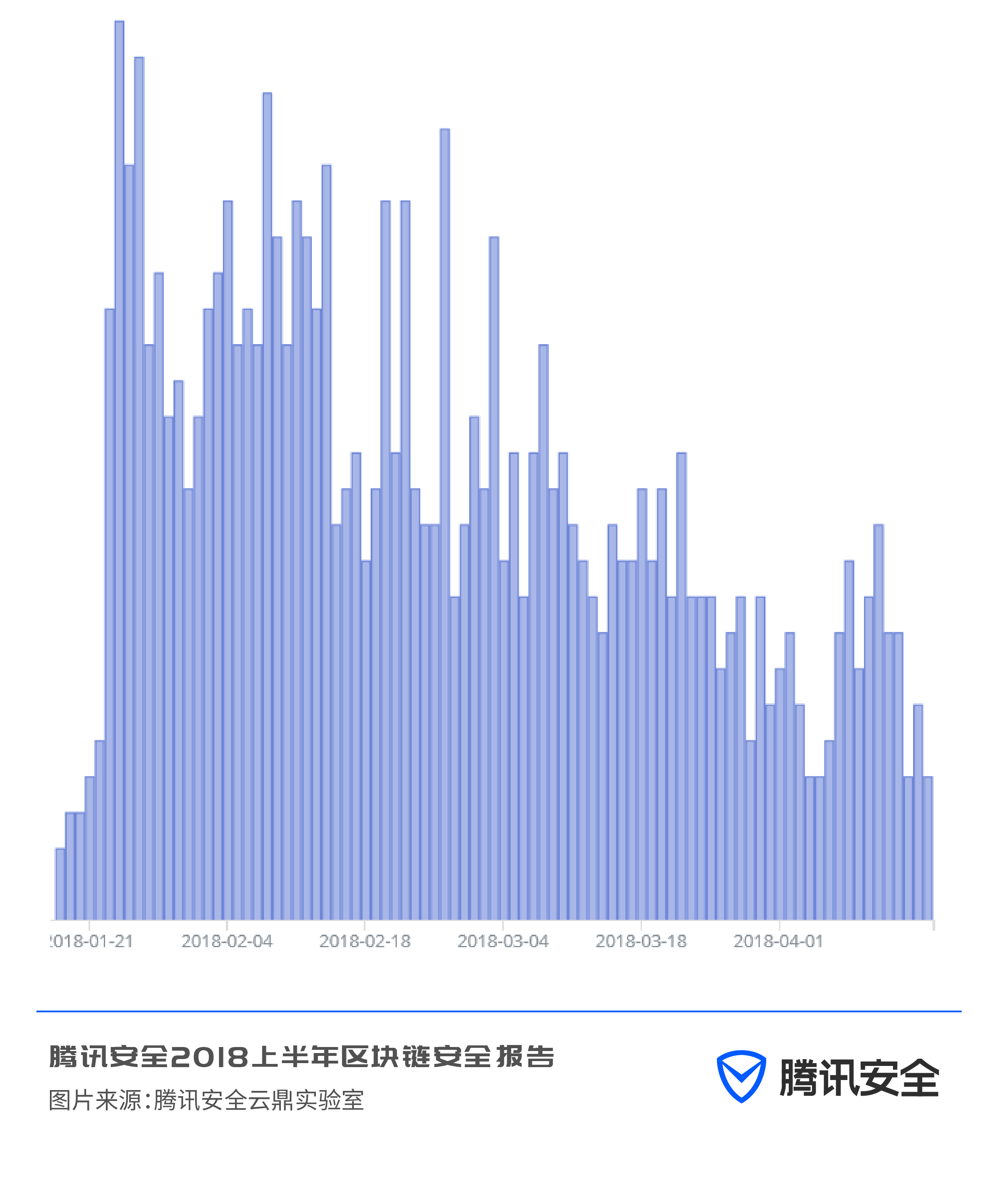

จากการวิเคราะห์ความสัมพันธ์ของแนวโน้มราคาของสกุลเงินดิจิทัลและความร้อนในการขุดพบว่าความร้อนในการขุดนั้นเป็นสัดส่วนโดยตรงกับราคาของสกุลเงิน นี่เป็นการพิสูจน์อีกครั้งว่าเป้าหมายของการผลิตคนผิวดำออนไลน์คือการเพิ่มผลกำไรสูงสุด จากการสังเกตแนวโน้มราคาของ ETN (Elito) เราจะพบว่ามีแนวโน้มลดลงตั้งแต่กลางเดือนมกราคม:

และเมื่อสังเกตการเข้าถึงแหล่งรวมการขุดที่สอดคล้องกัน ก็พบว่ามีแนวโน้มลดลงเช่นกัน:

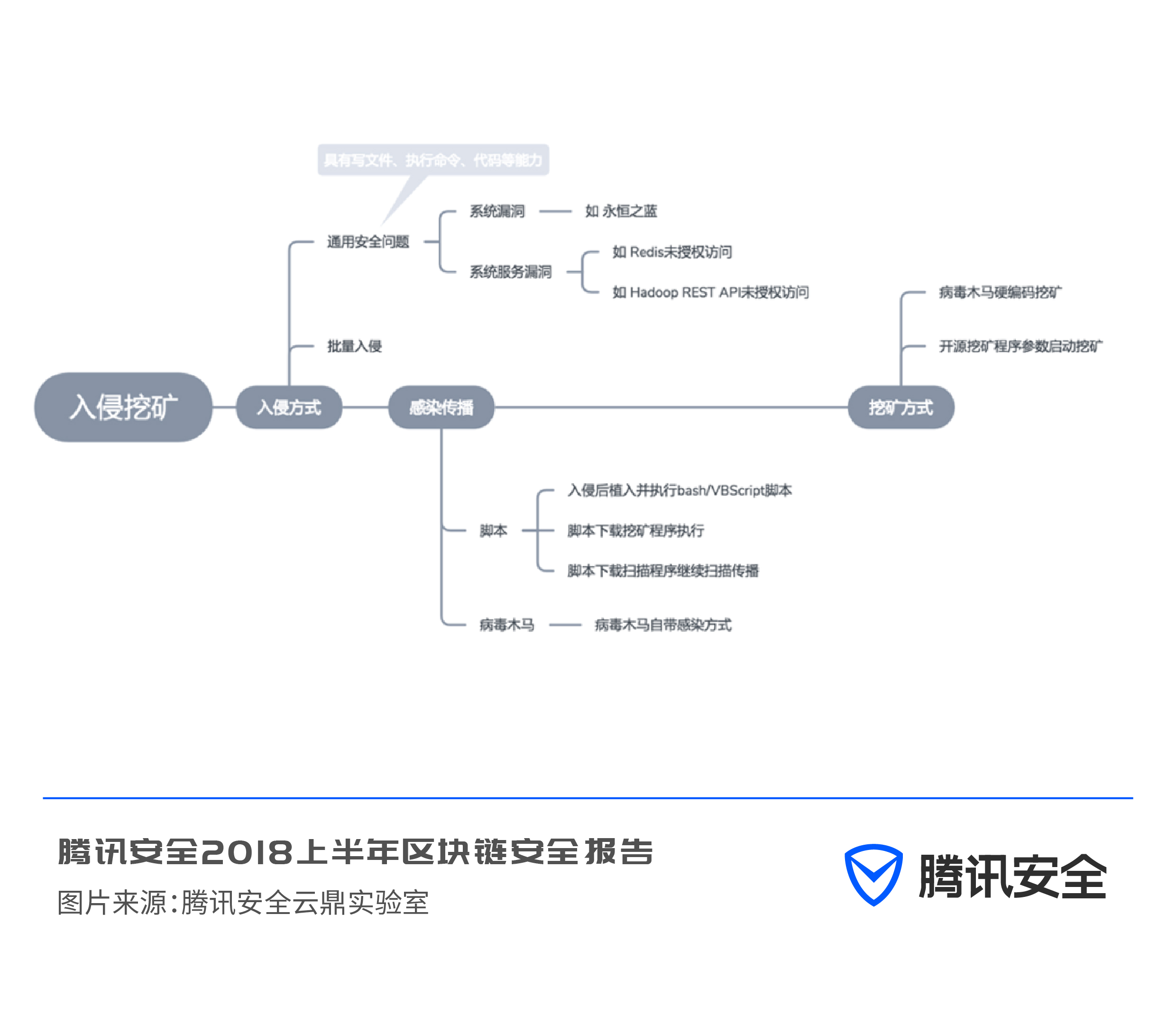

จากการวิเคราะห์กรณีการขุดเหมืองในอดีต การขุดบนคลาวด์มักเป็นวิธีการบุกรุกแบบกลุ่ม และเนื่องจากลักษณะเฉพาะของการบุกรุกแบบกลุ่ม จึงใช้ได้เฉพาะปัญหาด้านความปลอดภัยทั่วไป เช่น ช่องโหว่ของระบบและช่องโหว่ของบริการ และสุดท้าย ปัญหาทั่วไปคือ Eternal Blue, Redis ปัญหาการเข้าถึงโดยไม่ได้รับอนุญาต และช่องโหว่ Apache Struts 2 ที่นำไปสู่การบุกรุกจำนวนมากของเว็บเซิร์ฟเวอร์ขององค์กร

ผู้โจมตียังสามารถใช้ตัวสร้างโทรจันสำหรับขุดเหมือง พจนานุกรมโจมตีรหัสผ่านที่อ่อนแอ และเครื่องมือโจมตีอื่นๆ เพื่อบุกรุกเซิร์ฟเวอร์ จากนั้นจึงแพร่กระจายโทรจันสำหรับขุดเหมืองในปริมาณมาก

(4) การขุดหน้าเว็บ: ใส่รหัสการขุดใน URL ปกติ

เนื่องจากการมีอยู่ของซอฟต์แวร์ป้องกันไวรัส ไฟล์ม้าโทรจันสำหรับขุดจำนวนมากอาจถูกบล็อกทันทีที่เข้าสู่คอมพิวเตอร์ของผู้ใช้ ซึ่งไม่เอื้อต่อการขยายขนาดของการขุด ผู้โจมตีจำนวนมากขึ้นมีแนวโน้มที่จะใช้การขุดเว็บ: โดยการบุกรุกเว็บไซต์ มีช่องโหว่ด้านความปลอดภัย การปลูก ใส่รหัสการขุด ตราบใดที่คอมพิวเตอร์ของผู้เยี่ยมชมเยี่ยมชมเว็บเพจนี้ด้วยเบราว์เซอร์ มันจะกลายเป็นคนขุดแร่

ในบรรดาประเภทของเว็บไซต์ที่ถูกขุดขึ้นมา เว็บไซต์อนาจารมีสัดส่วนสูงที่สุด รองลงมาคือเว็บไซต์วิดีโอ บล็อก และฟอรัม ผู้ใช้ดูวิดีโอและอ่านบทความบนเว็บไซต์ดังกล่าว และอยู่นานๆ แฮ็กเกอร์ใช้เว็บไซต์เหล่านี้ในการขุดเพื่อให้ได้ผลกำไรที่สูงขึ้น

ในแง่ของกลุ่มการขุด กลุ่มการขุดแบบ coinhive ที่ปรากฏครั้งแรกมีสัดส่วนการขุดบนเว็บมากที่สุด และกลุ่มการขุดแบบ authemine บนแพลตฟอร์มเดียวกันกับแบบ coinhive คิดเป็น 11% กลุ่มการขุด ppoi และกลุ่มการขุด cryptoloot ตามบัญชี coinhive สำหรับ 21% และ 4% ตามลำดับ

2.2 แนวโน้มการแพร่กระจายของการขุดโทรจันในช่วงครึ่งหลังของปี

สกุลเงินดิจิตัลลดลงอย่างต่อเนื่องในช่วงครึ่งแรกของปี 2018 Bitcoin ลดลงจาก 20,000 ดอลลาร์เมื่อสิ้นปีที่แล้วเหลือน้อยกว่า 7,000 ดอลลาร์ในขณะนี้ ไข้ "การเก็งกำไรเหรียญ" ดูเหมือนจะเย็นลงแต่สิ่งนี้ไม่ได้ส่งผลกระทบต่อความคืบหน้าของการขุด โทรจัน ท้ายที่สุด การขุดม้าโทรจันอาศัยการขุดไก่เนื้อเพื่อสร้างรายได้และไม่จำเป็นต้องลงทุนในอุปกรณ์ทางกายภาพ อย่างไรก็ตาม จากเหตุการณ์ล่าสุดของการขุดม้าโทรจัน พบว่า ม้าโทรจันการขุดสามารถเลือกได้มากกว่าและ สกุลเงินมากขึ้นและการออกแบบก็ซับซ้อนขึ้นเรื่อย ๆ นอกจากนี้ยังลึกขึ้นเรื่อย ๆ การขุดจะยังคงใช้งานต่อไปในช่วงครึ่งหลังของปีและการเผชิญหน้ากับซอฟต์แวร์ป้องกันไวรัสจะทวีความรุนแรงขึ้น

(1) มีการผลิตม้าโทรจันสำหรับขุดเหมืองที่ทรงอำนาจ ซึ่งก่อให้เกิดอันตรายหลายอย่างในเวลาเดียวกัน

ชื่อของไวรัสพีซีมักจะประกอบด้วยข้อมูล เช่น แหล่งที่มาของไวรัส เส้นทางการแพร่ และวัตถุประสงค์ของไวรัส ตัวอย่างเช่น "Trojan.StartPage" หมายความว่านี่เป็นประเภทของการล็อกหน้าแรกของม้าโทรจัน และ "Backdoor.GrayBird " เป็นของไวรัสแบ็คดอร์นกพิราบสีเทา ภายใต้การโจมตี "ที่อยู่อาศัย" ของม้าโทรจันไวรัสกำลังน้อยลงเรื่อยๆ และการขยาย "ธุรกิจ" กลายเป็นงานหลักของม้าโทรจันไวรัสจำนวนมาก และการขุดม้าโทรจันก็ไม่มีข้อยกเว้น .

ม้าโทรจัน "Arkei Stealer" ที่ปรากฏในช่วงครึ่งแรกของปี รวมการขโมยความลับ การควบคุมระยะไกล DDoS การขุด และการโจรกรรมเหรียญ และสามารถอธิบายได้ว่าเป็นม้าโทรจันที่ "มีอำนาจทุกอย่าง" ในช่วงครึ่งหลังของปี โทรจันสำหรับขุดเหมืองอาจรวม "ธุรกิจ" มากขึ้นและบุกรุกเครื่องของผู้ใช้ผ่านช่องทางต่างๆ

(2) เทคโนโลยีที่ซ่อนอยู่นั้นแข็งแกร่งขึ้น และการเผชิญหน้ากับซอฟต์แวร์ความปลอดภัยก็ทวีความรุนแรงมากขึ้น

นับตั้งแต่มีการพัฒนาไวรัส เทคโนโลยีซ่อนเร้นที่ทรงพลังที่สุดบนพีซีอย่างไม่ต้องสงสัยคือไวรัส B/Rootkit ม้าโทรจันประเภทนี้มีความซับซ้อนในการเขียนและแต่ละโมดูลได้รับการออกแบบอย่างแม่นยำ มันสามารถแพร่เชื้อไปยังพื้นที่บูตดิสก์หรือระบบได้โดยตรง เคอร์เนล น. ไวรัสชนิดหนึ่งที่กำจัดได้ยาก.

ไวรัสดังกล่าวมักใช้เพื่อล็อคโฮมเพจและรีดไถเงิน เมื่อเร็ว ๆ นี้พบว่าเทคโนโลยี R/Bookit ยังใช้ในการขุดม้าโทรจันซึ่งช่วยพัฒนาทักษะที่ซ่อนอยู่ของการขุดม้าโทรจันไปหลายระดับ ในช่วงครึ่งหลังของปี สถานการณ์ความปลอดภัยของสกุลเงินดิจิตอลดิจิตอลยังคงรุนแรง และการเผชิญหน้าที่ซ่อนเร้นของม้าโทรจันสำหรับขุดเหมืองอาจทวีความรุนแรงมากขึ้น

3. โจรดิจิทัล “เสี่ยง” บุกตลาด ทำกำไรครึ่งปีประมาณ 700 ล้านเหรียญสหรัฐ

นอกจากความสูญเสียที่เกิดจากแรนซัมแวร์แล้ว การโจรกรรมยังทำให้ผู้ถือสกุลเงินดิจิตอลดิจิทัลสูญเสียเป็นจำนวนมาก จากยุคแรก ๆ ของสกุลเงินดิจิตอลดิจิทัล มีข่าวมากมายเกี่ยวกับสกุลเงินดิจิตอลดิจิทัลที่ถูกขโมย ในปัจจุบัน มีประมาณสี่วิธีในการขโมย cryptocurrencies ดิจิทัล: การแฮ็กเข้าสู่การแลกเปลี่ยน การแฮ็กเข้าสู่ผู้ใช้แต่ละราย "การโจมตีการใช้จ่ายเป็นสองเท่า" และการโจมตีช่องโหว่

3.1 แพลตฟอร์มการซื้อขาย cryptocurrency ดิจิทัลถูกโจมตี

การแลกเปลี่ยน Cryptocurrency ถูกโจมตีและสูญเสียประมาณ 700 ล้านดอลลาร์ในช่วงครึ่งแรกของปี 2018 เพียงลำพัง

(1) ในเดือนมกราคม 2018 Coincheck ซึ่งเป็นการแลกเปลี่ยน cryptocurrency ดิจิทัลที่ใหญ่ที่สุดในญี่ปุ่น ถูกขโมยจาก NEM (สกุลเงินเศรษฐกิจใหม่) มูลค่า 534 ล้านดอลลาร์สหรัฐ

(2) เมื่อวันที่ 7 มีนาคม 2018 การล็อคธุรกรรม Binance ถูกบุกรุก คราวนี้เป็นกฎใหญ่ในการรับบัญชีผู้ใช้ผ่านฟิชชิงและพยายามขโมยเหรียญ

(3) เมื่อวันที่ 13 เมษายน 2018 CoinSecure ซึ่งเป็นบริษัทแลกเปลี่ยนสกุลเงินดิจิทัลของอินเดีย ถูกถอนเงินไป 438 bitcoin ซึ่งสงสัยว่าถูกขโมยโดยคนวงใน

(4) เมื่อวันที่ 10 มิถุนายน 2018 Coinrail ซึ่งเป็นบริษัทแลกเปลี่ยนสกุลเงินดิจิทัลของเกาหลีใต้ ถูกโจมตีและสูญเสียมากกว่า 50 ล้านดอลลาร์

(5) เมื่อวันที่ 20 มิถุนายน 2018 Bithumb บริษัทแลกเปลี่ยนสกุลเงินดิจิทัลของเกาหลีใต้ถูกแฮ็ก และเงินดิจิทัลมูลค่า 30 ล้านดอลลาร์สหรัฐถูกขโมยไป นี่เป็นครั้งที่สามที่ Bithumb ถูกแฮ็ก

3.2 บัญชีส่วนบุคคลถูกแฮ็ก

(1) ขโมยไฟล์กระเป๋าเงินโดยการฝังไวรัสโทรจัน

ในเดือนกุมภาพันธ์ 2018 Tencent Computer Manager ค้นพบตัวอย่างการโจมตีจำนวนมากที่ใช้ประโยชน์จากช่องโหว่ของคอมโพเนนต์ตัวแก้ไขสูตรของ Office (CVE-2017-11882) และขโมยข้อมูลที่ละเอียดอ่อน เช่น ไฟล์กระเป๋าเงิน bitcoin ของผู้ใช้โดยการดาวน์โหลดและเรียกใช้ม้าโทรจัน Pony ซึ่งซอร์สโค้ดได้รับการเผยแพร่สู่สาธารณะแล้ว

ในเดือนมีนาคม 2018 ม้าโทรจันที่ขโมยเงินโดยใช้การจี้คลิปบอร์ดปรากฏขึ้นในประเทศจีน ม้าโทรจันเขียนด้วยภาษาง่ายๆ และเข้าถึงเครื่องของผู้ใช้ผ่านเครื่องมือเปิดใช้งานและสถานีดาวน์โหลด ม้าโทรจันจะตรวจสอบคลิปบอร์ดของผู้ใช้ เมื่อกระเป๋าเงิน พบที่อยู่ แล้วแทนที่ด้วยที่อยู่กระเป๋าเงินของม้าโทรจัน มีที่อยู่กระเป๋าเงินมากกว่า 30 ที่อยู่ที่สร้างขึ้นในม้าโทรจัน และกระเป๋าเงินบางส่วนถูกขโมยไปแล้ว

นอกจากนี้ การวิเคราะห์ของ Tencent Yujian Threat Intelligence Center พบว่าไวรัสจำนวนมากขึ้นเรื่อย ๆ จะพยายามจี้ที่อยู่กระเป๋าเงินของการทำธุรกรรมสกุลเงินดิจิตอลดิจิทัล แทนที่ที่อยู่ที่ระบุโดยไวรัส และไวรัสมีพฤติกรรมเหมือนโจรในความเป็นจริง ไวรัสที่คล้ายกันก็ปรากฏขึ้นเมื่อการช้อปปิ้งออนไลน์บนคอมพิวเตอร์เป็นที่นิยมไวรัสได้โอนเงินของเหยื่อไปยังบัญชีการทำธุรกรรมที่กำหนดโดยตัวมันเองในขณะที่การทำธุรกรรมเสร็จสิ้น

(2) การโจรกรรมภายในของ cryptocurrency

ในเดือนมีนาคม 2018 พนักงานโจมตีทางอินเทอร์เน็ตในกรุงปักกิ่งใช้ประโยชน์จากตำแหน่งของเขาในการปรับใช้รหัสที่เป็นอันตรายบนเซิร์ฟเวอร์ของบริษัท และขโมย 100 bitcoins จากบริษัท เขาถูกจับกุมตามกฎหมาย นี่เป็นคดีแรกในการขโมย bitcoin ในปักกิ่ง

3.3 "การโจมตีการใช้จ่ายสองเท่า"

"การโจมตีแบบใช้จ่ายซ้ำซ้อน" คือการโจมตีบล็อกเชนสกุลเงินเข้ารหัสดิจิทัลหลังจากควบคุม 51% ของพลังการประมวลผลของเครือข่ายสกุลเงินเข้ารหัสดิจิทัลบางแห่ง ซึ่งสามารถทำลายข้อมูลที่เสร็จสมบูรณ์และชำระซ้ำได้ เพื่อให้สามารถให้บริการซ้ำซ้อนได้ ได้รับ .

ในเดือนพฤษภาคม 2018 ห่วงโซ่การซื้อขาย BTG (Bit Gold) ถูกโจมตีโดยแฮ็กเกอร์ แฮ็กเกอร์ถอนเหรียญออกอย่างรวดเร็วหลังจากเติมเงินเข้าสู่การแลกเปลี่ยนและทำลายบันทึกการถอน BTG ทั้งหมด 388,000 BTG ถูกโอนออกไป ทำกำไรได้ 120 ล้านหยวน

3.4 ช่องโหว่โจมตี

ในเดือนเมษายน 2018 มีการเปิดเผยช่องโหว่ของข้อมูลล้นในสัญญาสมาร์ทของ BEC และผู้โจมตีขโมยเหรียญ BEC ไปทั้งหมด 57.9 พันล้านเหรียญ จากนั้นเหรียญ SMT ก็ถูกเปิดเผยด้วยช่องโหว่ที่คล้ายกัน

4. คำแนะนำด้านความปลอดภัย

เทคโนโลยีบล็อกเชนยังคงเป็นงานวิจัยที่สำคัญสำหรับบริษัทอินเทอร์เน็ตหลายแห่งและแม้แต่ระบบธนาคารของรัฐ การประยุกต์ใช้ blockchain ไม่เทียบเท่ากับสกุลเงินเสมือนดิจิทัลผู้เชี่ยวชาญด้านความปลอดภัยไม่สนับสนุนให้ผู้คนเก็งกำไรในเหรียญดังนั้นเราจะไม่ทำซ้ำพฤติกรรมการเก็งกำไรในเหรียญที่นี่

สำหรับการรักษาความปลอดภัยบล็อกเชน จากมุมมองของสถาปัตยกรรมระบบ ขอแนะนำให้บริษัทที่เกี่ยวข้องร่วมมือกับองค์กรวิจัยด้านความปลอดภัยบล็อกเชนมืออาชีพเพื่อค้นหาและซ่อมแซมช่องโหว่ของระบบในเวลาที่เหมาะสมเพื่อหลีกเลี่ยงเหตุการณ์การขโมยเงินขนาดใหญ่ที่ร้ายแรง

สำหรับชาวเน็ตที่เกี่ยวข้องกับการทำธุรกรรมสกุลเงินเสมือนดิจิทัล พวกเขาควรเข้าใจอย่างถ่องแท้ถึงความเสี่ยงที่อาจเกิดขึ้น ใช้ซอฟต์แวร์รักษาความปลอดภัยบนคอมพิวเตอร์และโทรศัพท์มือถือ หลีกเลี่ยงการตกหลุมพรางของฟิชชิง และหลีกเลี่ยงการขโมยกระเป๋าเงินดิจิทัลเสมือน

สำหรับชาวเน็ตทั่วไปควรป้องกันไม่ให้คอมพิวเตอร์เป็นพิษจากการกลายเป็น "คนขุดแร่" ที่ควบคุมโดยผู้อื่นและใช้ปลั๊กอินเกม ซอฟต์แวร์แคร็ก และเครื่องมือแคร็กไคลเอนต์เว็บไซต์วิดีโอด้วยความระมัดระวัง ความเป็นไปได้ที่ซอฟต์แวร์เหล่านี้จะถูกฝังเทียมด้วยโปรแกรมที่เป็นอันตรายคือ สูง. ในขณะเดียวกันให้ติดตั้งซอฟต์แวร์ป้องกันไวรัสตามปกติและอัปเดตให้ทันเวลาเมื่อคอมพิวเตอร์หยุดทำงานหรืออุณหภูมิร้อนเกินไป ให้ใช้ Tencent Computer Manager เพื่อตรวจสอบเพื่อป้องกันไม่ให้คอมพิวเตอร์ถูกควบคุมอย่างผิดกฎหมายและก่อให้เกิดความสูญเสียโดยไม่จำเป็น